Создаем Kotlin проекты на JVM

Проекты Kotlin JVM очень похожи на тот, который вы создали в последнем разделе этого урока. В большинстве уроков курса проекты выглядят точно так же, как этот тестовый проект, с единственной функцией , в которую вы можете поместить код на Kotlin, который нужно запустить. В некоторых случаях может понадобиться добавить код вне функции , и это будет рассматриваться при необходимости.

По мере прохождения уроков вы можете либо открыть начальный проект, в котором будет пустая функция , к которой можно добавить код, либо создать новый проект для работы.

В любом случае, сейчас вам нужно просто вводить код по мере прохождения уроков. Затем нажимайте кнопку Run и IntelliJ IDEA запустить код проекта в любой момент.

При желании создать собственные проекты, вы всегда можете открыть образец кода из данного урока в текстовом редакторе и посмотреть на код самим, чтобы решить любые проблемы, возникающие при программировании. Просто откройте файлы с расширением .kt в текстовом редакторе, таком как Notepad в Windows или TextEdit в macOS.

Старайтесь избегать копирования и вставки кода из текстового редактора в IntelliJ IDEA, поскольку самостоятельный ввод кода помогает закрепить знания.

Если вы решили открыть начальный проект вместо создания своего собственного, сделайте это, щелкнув Open в окне Welcome to IntelliJ IDEA или выбрав File ▸ Open в меню IntelliJ IDEA.

Затем вам просто нужно выбрать корневую папку для проекта, например, папку под названием starter для открытия начального проекта, и нажать Open.

Вы должны увидеть следующее:

IntelliJ IDEA откроет проект, и вы сможете начать вводить код, будто вы создали проект самостоятельно.

При открытии проекта вы можете выбрать View ▸ Tool Windows ▸ Project для открытия панели Project.

Вы также можете кликнуть на кнопку инструментов Project в верхнем левом углу окна IntelliJ IDEA или нажать command-1 на Mac или Alt-1 на PC для отображения панели Project:

После открытия панели проекта, раскройте корень проекта и откройте папку src, чтобы найти файлы исходного кода на Kotlin для проекта:

Python: Синтаксические ошибки

Если программа на Python написана синтаксически некорректно, то интерпретатор выводит на экран соответствующее сообщение. Также он указывает на файл и строчку, где произошла ошибка.

Синтаксическая ошибка возникает в том случае, когда код записали с нарушением грамматических правил. В естественных языках грамматика важна, но текст с ошибками обычно можно понять и прочитать. В программировании все строго. Мельчайшее нарушение — и программа даже не запустится. Примером может быть забытая ; , неправильно расставленные скобки и другие детали.

Вот пример кода с синтаксической ошибкой:

Если запустить код выше, то мы увидим следующее сообщение:

С одной стороны, ошибки синтаксиса — самые простые, потому что они связаны с грамматическими правилами написания кода, а не со смыслом кода. Их легко исправить: нужно лишь найти нарушение в записи. С другой стороны, интерпретатор не всегда может четко указать на это нарушение. Поэтому бывает, что забытую скобку нужно поставить не туда, куда указывает сообщение об ошибке.

Задание

Это задание не связано с уроком напрямую. Но будет полезным потренироваться с выводом на экран.

Выведите на экран:

What Is Dead May Never Die

Упражнение не проходит проверку — что делать?

Если вы зашли в тупик, то самое время задать вопрос в «Обсуждениях». Как правильно задать вопрос:

Обязательно приложите вывод тестов, без него практически невозможно понять что не так, даже если вы покажете свой код. Программисты плохо исполняют код в голове, но по полученной ошибке почти всегда понятно, куда смотреть.

В моей среде код работает, а здесь нет

Тесты устроены таким образом, что они проверяют решение разными способами и на разных данных. Часто решение работает с одними входными данными, но не работает с другими. Чтобы разобраться с этим моментом, изучите вкладку «Тесты» и внимательно посмотрите на вывод ошибок, в котором есть подсказки.

Мой код отличается от решения учителя

Это нормально , в программировании одну задачу можно выполнить множеством способов. Если ваш код прошел проверку, то он соответствует условиям задачи.

В редких случаях бывает, что решение подогнано под тесты, но это видно сразу.

Прочитал урок — ничего не понятно

Создавать обучающие материалы, понятные для всех без исключения, довольно сложно. Мы очень стараемся, но всегда есть что улучшать. Если вы встретили материал, который вам непонятен, опишите проблему в «Обсуждениях». Идеально, если вы сформулируете непонятные моменты в виде вопросов. Обычно нам нужно несколько дней для внесения правок.

Кстати, вы тоже можете участвовать в улучшении курсов: внизу есть ссылка на исходный код уроков, который можно править прямо из браузера.

Определения

- Синтаксическая ошибка — нарушение грамматических правил языка программирования.

- SyntaxError (ошибка парсинга) — тип ошибок в Python, возникающих при наличии синтаксических ошибок в коде.

Анализ угроз и уязвимостей в приложениях для финансовых технологий: изучение возможных опасностей

При создании и разработке финтех-приложений необходимо уделить особое внимание анализу и обнаружению потенциальных угроз и уязвимостей. Понимание возможных опасностей поможет эффективно защитить приложения и обеспечить безопасность финансовых данных

В процессе анализа угроз и уязвимостей, необходимо исследовать различные аспекты приложения – от архитектуры и дизайна до реализации и внедрения

Важно выявить и классифицировать потенциальные угрозы, которые могут возникнуть из-за несовершенства приложения или действий злоумышленников

Одной из ключевых задач в анализе угроз и уязвимостей финтех-приложений является определение потенциальных уязвимостей, которые могут быть использованы для несанкционированного доступа или злоумышленной атаки. Это может включать в себя исследование слабых мест в архитектуре приложения, неправильную обработку вводимых данных или уязвимости операционных систем и сторонних библиотек. Определение таких уязвимостей позволит своевременно принять меры по их устранению и предотвратить возможные атаки.

Кроме того, важно определить возможные угрозы, которые могут появиться в результате несанкционированного доступа к приложению или финансовым данным пользователей. Разработчики должны внимательно изучить источники рисков, связанных с использованием приложения, и провести соответствующую оценку, чтобы злоумышленники не имели возможности получить доступ к критическим данным или произвести финансовые манипуляции

В конечном счете, анализ угроз и уязвимостей финтех-приложений является неотъемлемым этапом в обеспечении надежности и безопасности. Разработчики должны обладать глубоким пониманием возможных рисков и уметь предотвращать их проявление через использование соответствующих методов и технологий. Участие в анализе угроз и уязвимостей поможет создать надежную систему безопасности финтех-приложений и защитить финансовые данные пользователей.

Код ошибки 4 в требовании по ндс

Подборка наиболее важных документов по запросу Код ошибки 4 в требовании по ндс (нормативно–правовые акты, формы, статьи, консультации экспертов и многое другое).

- НДС:

- 18210301000010000110

- 18210301000011000110

- 18210301000012100110

- 18210301000013000110

- 18210401000011000110

- Показать все

- НДС:

- 18210301000010000110

- 18210301000011000110

- 18210301000012100110

- 18210301000013000110

- 18210401000011000110

- Показать все

Статьи, комментарии, ответы на вопросы

Вопрос: Как представить пояснения на требование о представлении пояснений по расхождениям в контрольных соотношениях при камеральной проверке декларации по НДС?(Консультация эксперта, 2023) При проверке декларации по НДС организации-покупателя в данных разд. 8 «Сведения из книги покупок» налоговым органом выявлены расхождения в дате и номере счетов-фактур с разд. 9 «Сведения из книги продаж» деклараций контрагентов-продавцов. Организации вместе с требованием о представлении пояснений по контрольным соотношениям направлена PDF-таблица «Раздел 8 «Сведения из книги покупок» налоговой декларации по налогу на добавленную стоимость, в котором выявлены ошибки или несоответствия», в которую перенесены данные из разд. 8 с указанием в графе 21 кодов возможных ошибок 4(3) и 4(4). Как дать пояснения по таблице?

Нормативные акты

Письмо ФНС России от 06.11.2015 N ЕД-4-15/19395«О требовании представить пояснения» — код ошибки «4» означает, что возможно допущена ошибка в какой-либо графе. При этом номер графы с возможно допущенной ошибкой указан в скобках.

Организация автоматизированного тестирования безопасности

При сканировании безопасности мобильных приложений стоит комбинировать различные виды тестирования, чтобы изучить на предмет безопасности как исходный код, так и весь функционал ПО. Это позволит обнаружить и устранить различные типы уязвимостей и повысить уровень защищенности приложений.

Тестирование безопасности мобильных приложений отличается от сканирования веб-приложений и имеет ряд особенностей, которые обязательно нужно учитывать в процессе организации проверок:

Необходимо создать для тестирования специальное окружение. Это могут быть физические мобильные устройства с загруженными инструментами для сканирования или эмуляторы (в случае с Android). В дальнейшем их нужно поддерживать в рабочем состоянии. На объекты окружения желательно установить различные версии операционных систем.

Нужно использовать системы дистрибуции приложений на тестовые устройства. Это позволит устанавливать необходимые версии программ автоматически, а не вручную.

Важно тестировать версии приложений на разных наиболее популярных мобильных операционных системах — iOS и Android.

Если существует веб-версии приложений, нужно интегрировать их с тестированием безопасности вариантов для смартфонов. Зачастую в мобильных и веб-версиях используется один и тот же API (программный интерфейс). Используя эту особенность при сканировании, можно получить синергетический эффект и провести более эффективные проверки.

Основные проблемы по теме «Тестирование безопасности IT-систем: методы и инструменты»

1. Недостаточное знание уязвимостей

Многие специалисты по безопасности не обладают достаточным знанием об уязвимостях, которые могут присутствовать в IT-системах. Это затрудняет проведение эффективного тестирования безопасности.

2. Отсутствие доступа к исходному коду

Часто тестировщики не имеют доступа к исходному коду системы, что ограничивает их возможности по проведению тестирования и выявлению уязвимостей.

3. Нехватка автоматизированных инструментов

Для эффективного тестирования безопасности IT-систем требуются специализированные инструменты. Однако, некоторые организации не обладают достаточным количеством или качеством таких инструментов.

4. Сложность обнаружения скрытых уязвимостей

Скрытые уязвимости могут быть сложными для обнаружения и тестирования. Это связано с использованием различных методов маскировки и обхода защитных механизмов в IT-системах.

5. Отсутствие координации с командами разработки

Часто отсутствует взаимодействие и координация между командами разработки и тестирования безопасности IT-систем. Это может привести к неполному тестированию и пропуску уязвимостей.

Какие методы используются при тестировании безопасности IT-систем?

При тестировании безопасности IT-систем применяются различные методы, включая:

- Пентестинг (проникновение): процесс активного поиска уязвимостей в системе с последующим их эксплуатированием.

- Анализ исходного кода: проверка безопасности программного кода на предмет наличия уязвимостей.

- Анализ конфигурации: проверка безопасности настроек системы с целью обнаружения ошибок и неправильной конфигурации.

- Социальная инженерия: эмуляция атаки или получения конфиденциальной информации путем манипулирования людьми.

Какие инструменты могут использоваться при тестировании безопасности IT-систем?

Для тестирования безопасности IT-систем можно использовать следующие инструменты:

- Сканеры уязвимостей: программы, которые автоматически сканируют систему на наличие уязвимостей.

- Прокси-серверы: позволяют перехватывать и анализировать сетевой трафик для обнаружения уязвимостей.

- Фаззеры: инструменты для автоматического тестирования программного кода на устойчивость к некорректным входным данным.

- Инструменты анализа исходного кода: позволяют обнаружить уязвимости в коде и предложить рекомендации по их исправлению.

Какие основные цели преследуются при тестировании безопасности IT-систем?

Тестирование безопасности IT-систем может иметь следующие основные цели:

- Обнаружение уязвимостей: идентификация слабых мест в системе, которые могут быть использованы злоумышленниками.

- Оценка уровня защиты: определение эффективности существующих мер безопасности и выявление возможных пробелов.

- Проверка соответствия стандартам: установление соответствия системы требованиям безопасности и стандартам отрасли.

- Повышение осведомленности: повышение уровня знаний сотрудников о методах атак и соответствующих мерах защиты.

Тенденции в тестировании безопасности IT-систем на сегодняшний день нацелены на более широкое покрытие аспектов безопасности и повышение сложности атак, с которыми система может столкнуться.

Одной из важных тенденций является использование автоматизированных инструментов для тестирования безопасности. Это позволяет ускорить процесс и увеличить его эффективность. Такие инструменты могут выполнять сканирование на уязвимости, анализировать код, обнаруживать возможные уязвимости.

Другой тенденцией является развитие таких методов, как пентестинг и редтиминг. Пентестинг — это процесс активного тестирования системы на наличие уязвимостей путем попытки проникнуть в систему с доступом к ее ресурсам. Редтиминг — это процесс измерения времени, за которое система может продолжать работать после атаки или отказа части ресурсов.

Перспективы в тестировании безопасности IT-систем связаны с развитием и усовершенствованием инструментов и методов. Ожидается, что будут разработаны более точные и эффективные инструменты для обнаружения уязвимостей и атак, а также развиты новые методы тестирования, учитывающие все более сложные и изощренные атаки.

Одна из перспективные областей — это использование машинного обучения и искусственного интеллекта в тестировании безопасности. Это позволит создавать более умные инструменты, которые способны обнаруживать новые типы атак и уязвимостей без заранее заданных правил.

Ограничение доступа к ресурсам

Данный подход позволяет ограничивать доступ к определенным ресурсам, таким как файлы или сетевые соединения. Это может быть полезно для повышения безопасности, ограничения использования ресурсов или просто для управления доступом.

Один из способов реализации ограничения доступа — использование различных механизмов аутентификации и авторизации, таких как пароли, токены и привилегии пользователя. Также можно использовать механизмы контроля доступа, такие как список контроля доступа (ACL) и метки безопасности (SELinux).

Кроме того, подход к ограничению доступа к ресурсам может варьироваться в зависимости от конкретной ситуации. Например, данная концепция может быть применена для ограничения доступа к базе данных, или для ограничения доступа к папке на сервере.

Независимо от метода, выбранного для ограничения доступа к ресурсам, этот подход является важным элементом безопасности информации и должен быть рассмотрен при проектировании и разработке систем, приложений и сервисов.

Как это работает

Чтобы понять, как функционирует Jailed code Python, нужно ознакомиться с основными понятиями, которые используются в этой технологии. Jailed code Python – это концепция создания безопасной среды Python, которая позволяет исполнять код пользователя в изолированном окружении.

Для этого используются средства виртуализации, которые могут предоставлять в необходимом объёме полную среду исполнения Python в контейнере. Контейнер – это специальный обособленный экземпляр машины, который может содержать в себе все необходимые для исполнения кода ресурсы и документацию.

Существует несколько способов реализации Jailed code Python, но главной идеей является загрузка всех необходимых библиотек и пакетов из контейнера, а не из основной системы. Это позволяет повысить уровень безопасности, исключить возможность вмешательства пользователей в содержимое контейнера.

Для работы с Jailed code Python, пользователь должен иметь доступ к серверу, где размещен контейнер. Также важным аспектом является выбор языка программирования и фреймворка, который поддерживает работу с контейнерами. В Python это может быть Docker-py или anybox.buildout, например.

Какие ресурсы ограничиваются

В случае использования Jailed code Python, система ограничивает доступ к ресурсам, чтобы обезопасить работу с кодом. К таким ресурсам относятся:

- Файлы и директории – запрещен доступ к файлам и директориям вне определенных абсолютных путей. Это необходимо для предотвращения возможности записи на диск и выполнения нежелательного кода.

- Интернет-ресурсы – программы, запущенные в Jailed code Python, не могут осуществлять подключения в Интернет, чтобы предотвратить возможность отправки информации нежелательному сервису.

- Системные функции и библиотеки – доступ к опасным функциям и библиотекам, которые могут вызвать серьезные проблемы безопасности, такие как чтение паролей, блокирование системных ресурсов и другие, ограничивается.

- Память – система ограничивает доступ к памяти, чтобы предотвратить возможность перезаписывания значений других переменных.

Таким образом, система Jailed code Python позволяет обезопасить работу с кодом, предотвращая какие-либо возможные угрозы безопасности.

Анализ защищенности приложений

Для решения задач по автоматизированному анализу защищенности приложений. Bercut применяет следующие практики:

‘Автоматизированный анализ кода (SAST – Static Analysis Security Testing);’

В автоматизированном режиме проводится инструментальный анализ исходного кода, что позволяет обеспечить максимальное покрытие кодовой базы, снизив общую стоимость поиска уязвимостей.Функциональность на новом уровне: как обновленный Колибри-АРМ 24.7 помогает бизнесу

Инструмент SAST идентифицирует уязвимости, проводятся фильтрация false-positives и классификация дефектов (OWASP Top 10, OWASP Mobile Top 10, SANS Top 25), разрабатываются рекомендации по устранению.

‘Динамическое тестирование (DAST – Dynamic Analysis Security Testing)’

Динамическое тестирование позволяет выявить уязвимости приложений и сервисов в рабочем окружении.

Инструмент DAST идентифицирует уязвимости, проводятся фильтрация false-positives и классификация дефектов (OWASP Top 10, OWASP Mobile Top 10, SANS Top 25), разрабатываются рекомендации по устранению.

Для идентификации публично задекларированных уязвимостей производится автоматизированный анализ используемых компонентов с открытым исходным кодом.

Инструмент SCA идентифицирует уязвимости, проводятся фильтрация false-positives и классификация дефектов (CVE), разрабатываются рекомендации по устранению дефектов.

‘Формирование бэклога дефектов’

Проводится корреляция всех идентифицированных уязвимостей, устраняются дубликаты (при наличии), формируется приоритетный бэклог дефектов к устранению, по результатам проведенного анализа защищенности разрабатывается итоговый отчет.

Процесс безопасной разработки в Bercut сопровождает ряд организационных документов:

- Отчет о проведении анализа защищенности Описывает результаты проведенного анализа защищенности с приоритизированным списком выявленных дефектов.

- Дорожная карта внедрения практик разработки защищенного ПО Описывает поэтапный план внедрения практик разработки защищенного ПО и документирует критерии для систем, приложений и сервисов, попадающих в контур SSDL.

- Концептуальная архитектура внедрения инструментов обеспечения разработки защищенного ПО Описывает целевую концептуальную архитектуру комплекса решений для разработки защищенного ПО с учетом интеграции с целевым контуром DevOps.

- Технические требования для инструментального стека обеспечения разработки защищенного ПО Описывает технические требования для инструментального стека обеспечения разработки защищенного ПО, а также методику их оценки с учетом результатов анализа применимости всего спектра технологий для систем / приложений / сервисов, попадающих в контур SSDL в контексте всех технологических особенностей и организационных ограничений.

- Регламент процесса разработки защищенного ПО Документирует централизованный процесс управления практиками создания защищенного ПО для систем, приложений и сервисов. Регламент устанавливает порядок взаимодействия самостоятельных структурных подразделений в рамках поддержки непрерывного производственного процесса DevSecOps. Требования Регламента распространяются на всех сотрудников ИТ и ИБ подразделений, задействованных в процессе SSDL.

- Базовые требования ИБ к ПООписывает требования информационной безопасности при разработке ПО, также документирует методику проведения тестирования данных требования для приложений, попадающих в контур SSDL.

- Организационная структура Описывает организационную структуру с учетом центра компетенций Application Security / DevSecOps. Документирует описание должностей, подход к развитию экспертизы внутри ИТ, а также ресурсный план.

Создание деклараций вручную¶

Описывать незначительные декларации самостоятельно (вручную) приходится довольно часто. Потребность возникает при необходимости задекларировать импортируемые файлами нестандартные для него расширения файлов. Дело в том, что компилятор TypeScript понимает только импорт расширения ///, а с активной опцией , еще и /. Но, работая с таким сборщиком как webpack или используя css-in-js, придется импортировать в код файлы с таким расширением как , , и т.д. В таких случаях приходится создавать декларации файлов вручную.

Самостоятельно объявление деклараций начинается с создания директории, предназначенной для их хранения. В нашем случае это будет директория types, расположенная в корне проекта. Декларации можно складывать прямо в неё, но будет правильно создавать под каждую декларацию отдельную поддиректорию, носящую имя модуля, нуждающегося в ней. Поэтому создадим поддиректорию с именем , а уже в ней создадим файл . Откроем этот файл и напишем в нем декларацию, определяющую расширение .

1 2 3 4 5 6 |

В тех случаях, когда модуль определяет тип , более уместно использовать при объявлении сокращенный вариант, который предполагает тип .

1 |

Осталось только подключить декларацию в конфигурационном файле, и ошибок при импорте расширения не возникнет.

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 |

Будет нелишним упомянуть, что самостоятельное создание деклараций, помимо нестандартных расширений, также часто требуется при необходимости расширения типов, описывающих внешние библиотеки. Например, если при работе с библиотекой React возникнет необходимость в использовании пользовательских свойств, определенных спецификацией html, то придется расширять объявляемый в её модуле тип .

Установка и настройка IntelliJ IDEA

IntelliJ IDEA можно скачать с сайта JetBrains. В наличии есть версии Community и Ultimate. Для работы с примерами из уроков подойдет версия Community, которая является бесплатной для скачивания.

Перейдите на сайт и скачайте IntelliJ IDEA 2019.2 или более позднюю версию. Выберите свою систему — macOS, Windows или Linux. Установите IntelliJ IDEA, следуя инструкции. Большинство скриншотов в уроках сделаны на системе macOS, но работа на Windows или Linux проходит точно так же.

Перед запуском IntelliJ IDEA требуется также установить Java Development Kit, или JDK, который нужен для запуска Kotlin кода на компьютере.

Jailed code python: причины и способы избежать ошибок

Кодирование на языке Python — это излюбленное занятие для многих программистов. Однако в процессе написания кода возможны ошибки, которые могут замедлить разработку и создать проблемы при использовании программы. В этой статье мы рассмотрим причины ошибок с именем «jailed code python» и способы избежать их.

Причины ошибки «jailed code python»

- Неисправный синтаксис: ошибка может быть вызвана опечатками в печати или неправильным использованием знаков пунктуации и ключевых слов языка Python.

- Неправильное использование переменных: неправильное присваивание или использование переменных может привести к непредсказуемым результатам.

- Ошибка в логике программы: неправильный алгоритм или подход к решению задачи может привести к неправильному поведению программы.

- Необработанные исключения: отсутствие обработки исключений может привести к сбою программы при возникновении ошибок.

Способы избежать ошибок

Чтобы избежать ошибок «jailed code python», рекомендуется следовать некоторым практикам программирования:

- Внимательно проверяйте синтаксис: перед запуском программы убедитесь, что весь код написан корректно, без опечаток и других синтаксических ошибок.

- Используйте понятные имена переменных: имена переменных должны быть интуитивно понятными и отражать их назначение.

- Разбейте программу на функции: разделение программы на маленькие функции поможет упростить код и сделать его более модульным и понятным.

- Тестируйте код: перед использованием программы протестируйте ее различными входными данными, чтобы убедиться, что она работает правильно во всех ситуациях.

- Обрабатывайте исключения: используйте конструкцию try-except для обработки исключительных ситуаций и предотвращения сбоев программы.

Заключение

Ошибки «jailed code python» могут возникать по разным причинам, но следуя хорошим практикам программирования и тщательно проверяя код, вы можете избежать большинства проблем. Помните, что кодирование — это процесс, который требует внимательности и систематичности, поэтому будьте внимательны и методичны при написании своего кода.

Обзор Playground

На первый взгляд, Playground может показаться довольно причудливым текстовым редактором. Что ж, вот вам новость: По сути, это именно так!

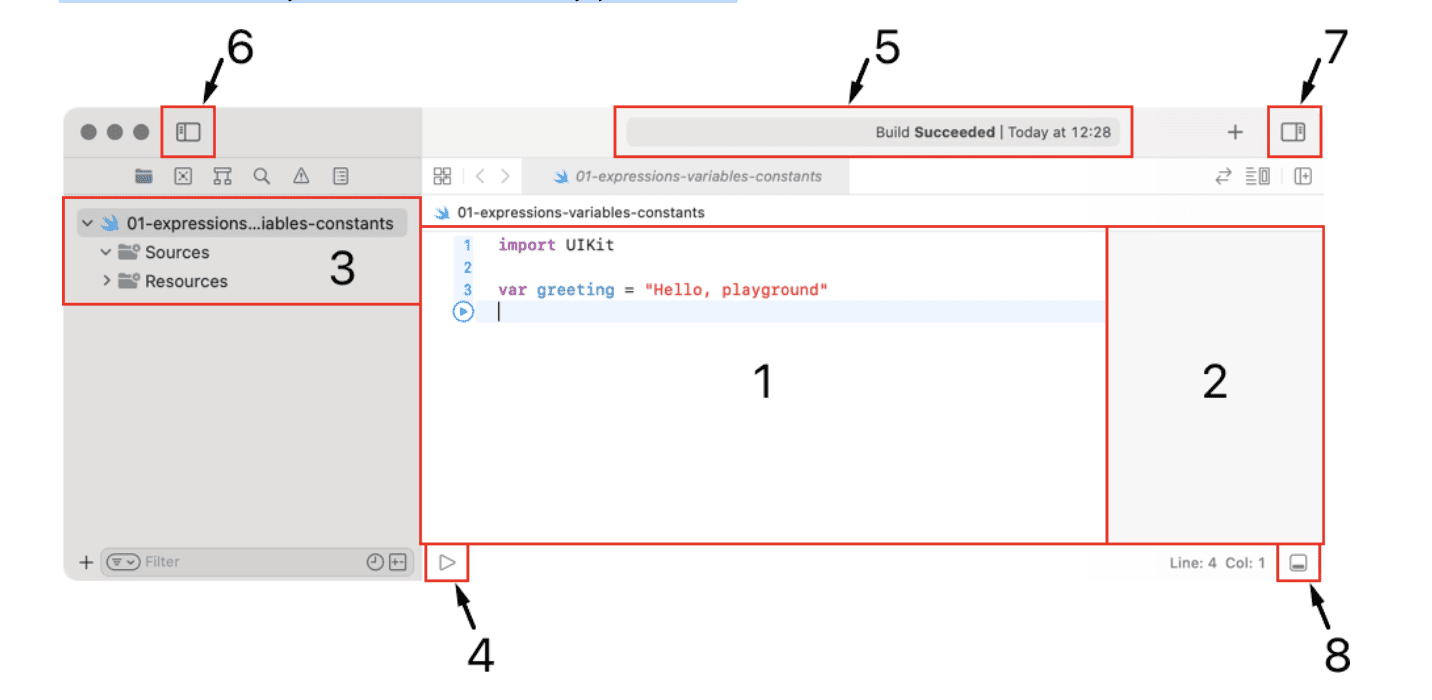

На рисунке показаны первые и самые важные моменты, о которых необходимо знать:

1. Редактор исходных текстов: Это область, в которой вы будете писать свой Swift-код. Он очень похож на текстовый редактор, такой как Notepad или TextEdit. Вы заметите, что здесь используется так называемый моноширинный шрифт, то есть все символы имеют одинаковую ширину. Это значительно облегчает чтение и форматирование кода.

2. Боковая панель результатов: в этой области отображаются результаты работы вашего кода. Боковая панель результатов будет основным местом, куда вы будете заглядывать, чтобы убедиться, что ваш код работает так, как ожидалось.

3. Дерево ресурсов: Здесь отображается список ресурсов, содержащихся на Playground. Здесь вы найдете дерево ресурсов для Playground, начиная с основного файла Playground, затем дополнительные источники и ресурсы. Это позволяет создавать очень сложные Playgrounds, в которых источники разделены на несколько файлов.

4. Контроль исполнения: Этот элемент позволяет запустить весь файл Playground или очистить состояние, чтобы можно было запустить его снова. По умолчанию Playgrounds не выполняются автоматически. Вы можете изменить эту настройку, чтобы она выполнялась при каждом изменении, нажав на нее и выбрав “Automatically Run”.

5. Просмотр активности: Здесь отображается состояние Playground. На скриншоте показано, что Playground завершила выполнение и готова к работе с кодом в редакторе исходного текста. Когда Playground будет выполняться, эта программа будет показывать это с помощью спиннера.

6. Управление левой панелью: Переключает левую панель, где находится дерево ресурсов.

7. Управление правой панелью: Переключает правую панель. Здесь вы найдете информацию об открытом исходном файле. Обычно вы держите ее закрытой.

8. Управление нижней панелью: Переключает нижнюю панель. Здесь вы найдете вывод данных о запущенной Playground. Вы откроете ее позже.

Вы можете включить нумерацию строк в левой части редактора исходного текста, нажав Xcode ▸ Preferences… ▸ Text Editing ▸ Line Numbers. Номера строк могут быть удобны, когда вы хотите сослаться на часть вашего кода.

Playgrounds выполняет код в редакторе исходного текста сверху вниз. Кнопка воспроизведения появляется рядом с каждой строкой при наведении на нее курсора и позволяет выполнять код с начала файла до той строки, на которой вы щелкнули, включительно.

Для принудительного повторного выполнения можно дважды нажать на кнопку управления выполнением – один раз для остановки и очистки, другой раз для повторного выполнения.

После завершения выполнения Xcode обновляет боковую панель результатов, чтобы показать результаты соответствующей строки в редакторе исходного текста.

Сложность растёт, связность – тоже

Встраиваемые системы традиционно эксплуатировались в относительно изолированных средах, вследствие чего были защищены от широкого спектра угроз автоматически. Современные устройства, однако, часто бывают подключены к корпоративным сетям, вычислительным облакам, а то и напрямую к Интернету. Оборонные и разведывательные сети также развиваются в сторону использования облаков и мобильных платформ (смартфонов и т.п.), сохраняя при этом жёсткие требования к доменам безопасности. Всеобъемлющая связность сулит существенный выигрыш в функциональности и удобстве использования, однако, как уже упоминалось, также делает устройства более подверженными внешним атакам.

Ещё недавно безопасность была далеко не основным аспектом встраиваемых проектов; однако наступающая эра связанных устройств выводит её в разряд первоочередных системных требований. Часто получалось так, что аппаратное и программное обеспечение систем предыдущих поколений было разработано без учёта требований к безопасности коммуникаций и не содержало необходимых компонентов: межсетевых экранов, систем предотвращения вторжения и т.п. К тому же было бы опрометчиво предполагать, что сетевая среда может быть изолированной и защищённой, да и предсказать, как именно устройства в результате окажутся соединены и какое влияние окажут на них будущие устройства, тоже нельзя.

Самый эффективный путь обеспечения разумного баланса между функциональностью и безопасностью устройства – определять и ранжировать требования к безопасности изначально в контексте всей системы и среды эксплуатации, включая сетевую среду. При этом чем на более ранней стадии жизненного цикла начнётся этот процесс, тем эффективнее он будет работать.