Важность правильной аутентификации и авторизации

Контроль доступа является важным компонентом процессов аутентификации и авторизации. Они гарантируют, что только авторизованные пользователи могут получить доступ к ресурсам и что эти пользователи могут получить доступ только к тем ресурсам, на использование которых они получили разрешение. Разница между аутентификацией и авторизацией очень важна для понимания при реализации контроля доступа. В то время как аутентификация подтверждает личность пользователя, авторизация определяет, какие действия ему разрешено выполнять после аутентификации.Информационная безопасность — еще один важный аспект аутентификации и авторизации. Надежные протоколы аутентификации и авторизации помогают обеспечить конфиденциальность, целостность и доступность информации. Защищая конфиденциальные данные и системы от киберугроз, надлежащие протоколы аутентификации и авторизации помогают предотвратить утечку данных и другие инциденты безопасности.Последствия неадекватной аутентификации или авторизации могут быть серьезными. Без надлежащей аутентификации и авторизации неавторизованные пользователи могут получить доступ к конфиденциальным данным или системам, что приведет к утечке данных или сбоям в работе системы. Такие инциденты могут привести к финансовым потерям, подрыву репутации и юридической ответственности.Чтобы избежать этих последствий, необходимо внедрить надежные протоколы аутентификации и авторизации. Эти протоколы должны включать несколько факторов аутентификации, таких как пароли, биометрические данные или маркеры. Кроме того, контроль доступа должен быть основан на принципе наименьших привилегий, который гарантирует, что пользователи могут получить доступ только к тем ресурсам, которые необходимы для их работы.

Что такое регистрация

Регистрация – это необходимый этап для того, чтобы пользователь получил доступ к тем возможностям, которые предоставляются на каком-либо интернет-ресурсе. Регистрацию проходят только один раз (в идеале). После того, как человек ее прошел, ему становятся доступны те возможности, которые имеются на данном ресурсе.

p, blockquote 4,0,0,0,0 —>

Как происходит регистрация? Когда пользователь первый раз где-либо регистрируется, то при этом, как правило, ему нужно придумать логин и пароль. Именно придумать, создать новый логин и к нему новый пароль.

p, blockquote 5,0,0,0,0 —>

p, blockquote 6,0,0,0,0 —>

Казалось бы, зачем такие сложности? Ведь для того, чтобы подтвердить свою почту, нужно ее открыть, найти там письмо для подтверждения или выполнить иные инструкции. На телефон в качестве подтверждения того факта, что номер принадлежит вам, приходит код для подтверждения, либо звонок-сброс, либо еще указание на какое-то необходимое действие.

p, blockquote 7,0,0,0,0 —>

Для чего все это, может, можно как-то попроще пройти регистрацию? Нет, потому что только таким образом можно доказать два необходимых факта. Во-первых, проверяется, что у вас есть доступ к почте или к телефону. Во-вторых, подтверждается, что вы правильно, без единой ошибки ввели адрес своей почты или номер своего мобильного.

p, blockquote 8,0,0,0,0 —>

Как подтвердить email-адрес или мобильный при регистрации

p, blockquote 9,0,0,0,0 —>

p, blockquote 10,0,0,0,0 —>

p, blockquote 11,0,0,0,0 —>

Как быть, если при регистрации в качестве логина выступает номер смартфона? Как подтвердить мобильный? На телефон обычно приходит смс с кодом подтверждения или пуш-уведомление. При этом дается короткая и понятная инструкция, что необходимо сделать пользователю для подтверждения номера мобильного.

p, blockquote 12,0,0,0,0 —>

Для подтверждения номера мобильного иногда используется звонок-сброс. На него не нужно отвечать. Надо определить последние цифры в том номере, с которого звонят. Обычно следует ввести четыре последних цифры. Например, поступил звонок с номера +7 123 456 78 90. Тогда для подтверждения надо ввести код 7890.

p, blockquote 13,0,0,0,0 —>

Я рекомендую записать в блокнот, записную книжку и т.п. название сайта (приложения), логин и пароль, либо как-то иначе сохранить эти данные. Пароль чаще всего можно восстановить с помощью электронной почты или смартфона. Для этого на сайте может быть ссылка «Забыли пароль?».

p, blockquote 15,0,0,0,0 —>

А вот с логином сложнее, восстановить его в случае забывчивости удается далеко не всегда. В любом случае меньше стресса и потери времени будет, если есть возможность где-то у себя в записях найти свой логин и пароль.

p, blockquote 16,0,0,0,0 —>

Что такое аутентификация

Но поскольку такой признак, как логин или номер телефона может быть известен не только одному человеку, для дополнительной проверки права входа в аккаунт используется аутентификация.

Этот процесс, для которого создается уникальный ключ для подтверждения своего права вхождения в учетную запись. В качестве такого ключа чаще всего используется комбинация буквенных и цифровых символов, то есть, пароль.

Подтверждение своего права на вход путем ввода пароля является однофакторной аутентификации. Этот вариант используется в большинстве ресурсов, которые не содержат конфиденциальной информации. Однако для безопасности в системах, в которых запрашиваются и сохраняются личные данные, требуется прохождение дополнительных этапов, то есть используется двух или трехфазная аутентификация.

Для этого используется дополнительный ключ, это может быть одноразовый код, отправленный в СМС на привязанный номер телефона. В современных системах используют биометрические данные, например, по отпечатку пальца или по лицу.

Для сервисов с повышенными требованиями безопасности используется электронный ключ. Он выдается индивидуально, хранится в специальном хранилище на устройстве или на съемном носителе, и используется только в момент входа.

Как связаны идентификация, авторизация и аутентификация

Эти три процесса обычно рассматривают вместе. Они идут последовательно — идентификация, аутентификация и авторизация. Но что будет, если убрать какой-то этап?

Идентификация без аутентификации не имеет смысла и может быть опасна для пользователей и компаний. Поэтому сочетание идентификации и авторизации в реальном мире не встречается. Без аутентификации мошенник мог бы получить доступ к личной информации, зная только идентификатор пользователя. Например, мог бы зайти в электронную почту, зная только её адрес, который легко отыскать в открытых источниках.

Аутентификация без идентификации бесполезна. Если у нас есть пароль, но мы не знаем идентификатора, то не сможем получить доступ к веб-сайту или приложению. Система просто не поймёт, как нас следует авторизовать на следующем шаге.

Сервисов без авторизации не бывает, так как функциональность, которую они предоставляют пользователю, связана с ней. Если человек смог пройти идентификацию и аутентификацию, но не может авторизоваться, то непонятно, какими правами он должен обладать. Кроме того, это может привести к проблемам с конфиденциальностью пользователей.

Представьте, что можно было бы зайти в соцсеть без авторизации и получить максимальные привилегии. Тогда любой человек смог бы просматривать личные сообщения других людей или управлять настройками профиля. Поэтому в любых сервисах с личным кабинетом есть авторизация.

Тем не менее возможен вариант авторизации без идентификации и аутентификации — например, при работе с «Google Документами». Владелец Google-диска может дать доступ к просмотру или редактированию файла или папки с данными всем, у кого есть ссылка на документ.

Процесс аутентификации/авторизации

Платформа ASP.NET Identity полностью интегрирована в ASP.NET. Это означает, что вы можете использовать стандартные средства аутентификации/авторизации MVC вместе с Identity, такие как атрибут Authorize. В этой статье мы ограничим доступ к методу действия Index контроллера Home и реализуем функции, которые позволят идентифицировать пользователей, чтобы они могли получить к нему доступ. В примере ниже я применил атрибут Authorize:

Атрибут Authorize по умолчанию ограничивает доступ к методам действий для пользователей, не прошедших аутентификацию. Если вы запустите приложение и запросите представление Index контроллера Home (по любому из адресов /Home/Index, /Home или просто /), вы увидите сообщение об ошибке, показанное на рисунке ниже:

Платформа ASP.NET предоставляет полезную информацию о пользователе в объекте HttpContext, которую использует атрибут Authorize, чтобы проверить состояние текущего запроса и посмотреть, является ли пользователь аутентифицированным. Свойство HttpContext.User возвращает реализацию интерфейса IPrincipal, который определен в пространстве имен System.Security.Principal. Интерфейс IPrincipal определяет свойства и методы, перечисленные в таблице ниже:

| Название | Описание |

|---|---|

| Identity |

Возвращает реализацию интерфейса IIdentity, описывающую пользователя, связанного с запросом. |

| IsInRole(role) |

Возвращает true, если пользователь является членом указанной роли. |

Интерфейс IIdentity, реализация которого возвращается свойством Iprincipal.Identity, также содержит несколько полезных свойств:

| Название | Описание |

|---|---|

| AuthenticationType |

Возвращает строку, описывающую механизм, который используется для аутентификации пользователей. |

| IsAuthenticated |

Возвращает true, если пользователь аутентифицирован. |

| Name |

Возвращает имя текущего пользователя. |

ASP.NET Identity содержит модуль, который обрабатывает глобальное событие AuthenticateRequest жизненного цикла приложения в котором проверяет cookie в браузере пользователя, для определения того, является ли он аутентифицированным. Позже я покажу как используются эти cookie-файлы. Если пользователь аутентифицирован, ASP.NET задает свойству IIdentity.IsAuthenticated значение true. (В нашем приложении мы еще не реализовали функцию аутентификации, поэтому свойство IsAuthenticated будет всегда возвращать false.)

Модуль авторизации проверяет свойство IsAuthenticated и, если пользователь не прошел проверку, возвращает HTTP-статус 401 и завершает запрос. В этот момент модуль ASP.NET Identity перехватывает запрос и перенаправляет пользователя на страницу входа /Account/Login. Это URL-адрес, который я определил в классе IdentityConfig ранее:

Браузер перенаправит вас по адресу /Account/Login, но т. к. мы еще не добавили контроллер для этого запроса, появится ошибка 404.

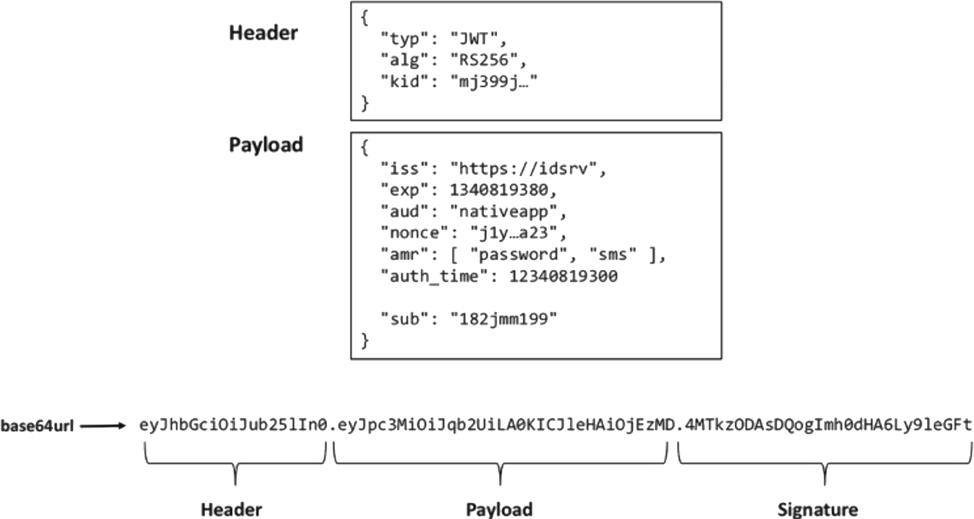

Структура токена

Формат

В том, что токены в процессе обмена передаются незашифрованными, ничего страшного нет. Мы изначально исходим из предположения, что коммуникация происходит по защищенному HTTPS-каналу, и повторное шифрование токена было бы избыточным. Единственное, в чем нам нужно убедиться – то, что токен не был подменен или сфальсифицирован на клиентской стороне, для этого достаточно иметь подпись и проверять ее на сервере

Кроме того, токен не содержит никакой критически важной информации

Основные поля

Кратно остановимся на том, какие есть стандартные полях в токене и зачем они нужны:

- iss — адрес или имя удостоверяющего центра.

- sub — идентификатор пользователя. Уникальный в рамках удостоверяющего центра, как минимум.

- aud — имя клиента для которого токен выпущен.

- exp — срок действия токена.

- nbf — время, начиная с которого может быть использован (не раньше чем).

- iat — время выдачи токена.

- jti — уникальный идентификатор токен (нужен, чтобы нельзя был «выпустить» токен второй раз).

Аутентификация по сертификатам

Сертификат представляет собой набор атрибутов, идентифицирующих владельца, подписанный certificate authority (CA). CA выступает в роли посредника, который гарантирует подлинность сертификатов (по аналогии с ФМС, выпускающей паспорта). Также сертификат криптографически связан с закрытым ключом, которых хранится у владельца сертификата и позволяет однозначно подтвердить факт владения сертификатом.

На стороне клиента сертификат вместе с закрытым ключом могут храниться в операционной системе, в браузере, в файле, на отдельном физическом устройстве (smart card, USB token). Обычно закрытый ключ дополнительно защищен паролем или PIN-кодом.

В веб-приложениях традиционно используют сертификаты стандарта X.509. Аутентификация с помощью X.509-сертификата происходит в момент соединения с сервером и является частью протокола SSL/TLS. Этот механизм также хорошо поддерживается браузерами, которые позволяют пользователю выбрать и применить сертификат, если веб-сайт допускает такой способ аутентификации.

Использование сертификатов для аутентификации — куда более надежный способ, чем аутентификация посредством паролей. Это достигается созданием в процессе аутентификации цифровой подписи, наличие которой доказывает факт применения закрытого ключа в конкретной ситуации (non-repudiation). Однако трудности с распространением и поддержкой сертификатов делает такой способ аутентификации малодоступным в широких кругах.

Область данных пользователя

В области данных пользователя, которая отображается в правом верхнем углу начальной страницы личного кабинета, выводятся данные о пользователе, абоненте и обслуживающей организации.

6.1. Сведения о пользователе

Под надписью Мои данные в правом верхнем углу начальной страницы личного кабинета отображаются данные о пользователе:

Здесь владелец абонента, так же, как обычный пользователь, может выполнить следующие действия:

| Действие | Порядок выполнения |

|---|---|

| Изменить свои персональные данные в сервисе |

Нажать гиперсылку со своим именем. Будет выведено окно свойств пользователя, в котором можно:

|

| Сменить свой пароль в сервисе | Нажать гиперссылку Сменить пароль |

| Выйти из личного кабинета и сбросить данные о входе в сервис |

Нажать кнопку справа от гиперсылки со своим именем. При этом:

|

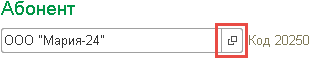

6.2. Сведения об абоненте

Под надписью Абонент в правой части начальной страницы личного кабинета отображается наименование абонента:

Справа от надписи Код выведен код абонента, он может потребоваться при обращении в службу поддержки.

Если необходимо просмотреть или изменить сведения об абоненте, следует щелкнуть кнопку в правой части поля под надписью Абонент (подробнее об изменении свойств абонента рассказано ниже в п. ):

6.3. Гиперссылки для управления пользователями

В правой части окна личного кабинета под надписью Абонент для владельца абонента выводятся гиперссылки

Управление пользователями и Добавить.

С их помощью можно управлять пользователями абонента (об этом рассказано ниже, см. п. .

6.4. Сведения об обслуживающей организации

Под данными об абоненте выводятся данные об обслуживающей организации — наименование, телефон, адрес электронной почты, веб-сайт (при наличии):

6.5. Сведения о подписках на тарифы сервиса

Под надписью Мои подписки выводятся данные о действующих подписках на тарифы сервиса и датах окончания подписок.

Если активных подписок у абонента нет, выводится надпись нет активных подписок:

Нажав на гиперссылку

показать все можно вывести таблицу Подписки на тарифы с подробными сведениями о подписках абонента. В этой таблице владелец абонента может (при необходимости) выполнить следующие действия:

- Подписки на тарифы определяют, какие возможности в сервисе доступны пользователям абонента. При отсутствии активных подписок на тарифы запуск приложений сервиса для пользователей абонентов будет невозможен.

- Обычные (основные) подписки на тарифы оформляют партнеры фирмы «1С», предоставляющие доступ к сервису (обслуживающие организации).

- Владелец абонента при наличии основной подписки может оформить продлевающую или расширяющую подписку для тех тарифов, для которых это предусмотрено провайдером сервиса. Оформление продлевающей или расширяющей подписки возможно не более одного раза для каждой основной подписки.

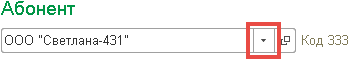

Зачем пользователю личный кабинет

В личном кабинете пользователь решает задачи, связанные с бизнесом, планированием времени, хобби или развлечением. Собирает чат-боты, ставит цели на рабочую неделю, создает визуал для соцсетей или редактирует видеоролики.

Хороший личный кабинет позволяет пользователю эффективно решать свои целевые задачи, разобраться в сервисе. А еще он предлагает интересный контент или подходящие товары.

HeadHunter помогает составить резюме, предлагает подходящие вакансии и дает подсказки: как действовать, чтобы найти работу мечты

Кроме инструментов для решения конкретных задач, у личного кабинета много дополнительных возможностей взаимодействия с сайтом. В профиле пользователь может:

- изменить логин, пароль, персональные данные;

- узнать свой денежный баланс и тариф;

- посмотреть историю и текущий статус заказов;

- активировать или отменять дополнительные услуги;

- откладывать понравившееся товары/услуги/вакансии/фильмы в «Избранное»;

- контролировать работу над своими проектами;

- отслеживать статистику своих действий,

- хранить информацию: фото, заметки, базы данных.

Эти функции есть в личных кабинетах большинства сервисов.

Личный кабинет для пользователя — это место, где он может найти свои избранные товары. Также в нём могут быть собраны цели на ближайшие полгода, например, «Коплю на этот новый телефон». Главное, чтобы пользователь видел, что в его личном кабинете собрана информация именно для него — его персональные скидки и рекомендованные товары или предложения.

Менеджер в юните разработки B2B Digital агентства «Комплето»

Токены доступа

Токены доступа (Access Token) используются для предоставления доступа к ресурсам. С токеном доступа, выданным сервером авторизации MyCalApp, HireMe123 может получить доступ к API MyCalApp.

В отличие от токенов ID, которые OIDC объявляет как веб-токены JSON, токены доступа не имеют определенного формата. Они не должны быть (и не обязательно) JWT. Однако во многих решениях для идентификации используются JWT как маркеры доступа, поскольку есть готовый формат и он обеспечивает хорошую проверку.

В итоге HireMe123 получает два токена от сервера авторизации MyCalApp: токен идентификации (Token ID) (если проверка пользователя прошла успешна) и токен доступа (Access Token) для доступа к ресурсам конечному пользователю.

Токены доступа прозрачны для клиента

Токены доступа предназначены для API ресурса, и важно, чтобы они были прозрачны для клиента. Зачем?. Токены доступа могут измениться в любое время

У них должно быть короткое время истечения, поэтому пользователь может часто получать новые. Они также могут быть переизданы для доступа к различным API или использования разных разрешений. Клиентское приложение никогда не должно содержать код, который опирается на содержимое токена доступа. Код, который делает это, был бы хрупким и почти гарантированно сломался

Токены доступа могут измениться в любое время. У них должно быть короткое время истечения, поэтому пользователь может часто получать новые. Они также могут быть переизданы для доступа к различным API или использования разных разрешений. Клиентское приложение никогда не должно содержать код, который опирается на содержимое токена доступа. Код, который делает это, был бы хрупким и почти гарантированно сломался.

Что нужно сделать для работы в личном кабинете Налогоплательщика на сайте ФНС?

работа с личным кабинетом на сайте www.nalog.gov.ru требует выполнения ряда технических действий ДО регистрации. Во-первых, вот требования, которым должен соответствовать компьютер:

- Процессор Intel Pentium-III с тактовой частотой не менее 600 МГц;

- оперативная память не менее 256 МБ;

- дисковое пространство от 2 Гб;

- графический адаптер и монитор с разрешением 800 x 600 пикселей или более и отображением 65536 цветов или более;

- манипулятор типа «мышь»;

- доступ к портам 444, 443;

- операционная система Microsoft Windows XP/Vista/7;

- браузер Internet Explorer версии 8.0 и выше (или его новая версия Edge).

Обратите внимание, данные требования указаны на сайте ФНС, но они явно уже устарели, так как после появления 7 версии ОС Windows 8 и 10 работать в них можно и при отправке отчетов. Но на текущий момент (01.09.2017) разработчики со стороны налоговой не обновили инструкцию

В данном случае речь идет о том, что с личным кабинетом может работать только Windows. Другие операционные системы — iOS или Linux — работать не будут.

Если требования соблюдены, необходимо произвести предварительные настройки рабочего компьютера:

- Установите средство криптозащиты КриптоПро версии 3.6 и выше.

- Установить корневой сертификат ФНС РФ.

- Установите сертификат ключа электронной подписи.

- Установите программу «Легальный налогоплательщик».

Теоретически установка КриптоПро происходит так же, как и установка другого ПО — обычным пошаговым мастером установки. Однако на практике могут возникнуть проблемы. Тогда вам необходимо обратиться к продавцам КриптоПро или к специалистам, которые умеют производить эти настройки.

Чтобы установить справку от ФНС РФ, ее нужно предварительно скачать в виде файла. Он всегда доступен на сайте налоговой, но для удобства использования (а не для того, чтобы долго искать) его можно скачать и по нашей ссылке.

После загрузки запустите мастер установки и пройдите всю процедуру шаг за шагом.

Как установить сертификат подписи через КриптоПро CSP?

Для установки сертификата ключа электронной подписи в КриптоПро 3.6 необходимо предварительно получить этот ключ на физическом носителе. Облачные версии ключей ЭЦП в этом случае работать не будут.

Шаг 1 — Запустите установленную программу КриптоПро CSP на своем компьютере через меню «Пуск».

Шаг 2 — Откройте «Свойства» и нажмите кнопку «Установить персональный сертификат»:

Шаг 3 — Выберите файл сертификата (он должен быть на компьютере, либо на флешке или токене, подключенном к компьютеру). Теперь введите путь к этому файлу и нажмите кнопку «Далее».

Шаг 4 — Выбираем контейнер ключей, то есть указываем путь к нему на компьютере. Затем выберите «Личные» из предложенных магазинов»:

После этих действий установка сертификата будет завершена. Теперь нужно проверить путь сертификации: откройте установленный сертификат (вкладка Путь сертификации). Здесь должен отображаться путь от выбранного сертификата до корневого сертификата УЦ:

На этом основные начальные настройки завершены. Теперь можно переходить к собственно регистрации в личном кабинете налогоплательщика для отправки.

Важно! Для работы в личном кабинете необходимо формировать отчеты в программе «Юридический налогоплательщик». Его также необходимо скачать с сайта ФНС и установить

Процедура установки программы стандартная, хотя может занять 20-30 минут. В дальнейшем все отчеты, составленные в любой бухгалтерской программе (1С, Контур, Бухсофт, Инфо-Предприятие и т.д.), должны будут выгружаться в «Юридический налогоплательщик» для формирования транспортной тары. Только так личный налоговый орган сможет получать отправляемые через него отчеты.

Forms authentication

Для этого протокола нет определенного стандарта, поэтому все его реализации специфичны для конкретных систем, а точнее, для модулей аутентификации фреймворков разработки.

Работает это по следующему принципу: в веб-приложение включается HTML-форма, в которую пользователь должен ввести свои username/password и отправить их на сервер через HTTP POST для аутентификации. В случае успеха веб-приложение создает session token, который обычно помещается в browser cookies. При последующих веб-запросах session token автоматически передается на сервер и позволяет приложению получить информацию о текущем пользователе для авторизации запроса.

Приложение может создать session token двумя способами:

Как идентификатор аутентифицированной сессии пользователя, которая хранится в памяти сервера или в базе данных. Сессия должна содержать всю необходимую информацию о пользователе для возможности авторизации его запросов.

Как зашифрованный и/или подписанный объект, содержащий данные о пользователе, а также период действия. Этот подход позволяет реализовать stateless-архитектуру сервера, однако требует механизма обновления сессионного токена по истечении срока действия. Несколько стандартных форматов таких токенов рассматриваются в секции «Аутентификация по токенам».

Необходимо понимать, что перехват session token зачастую дает аналогичный уровень доступа, что и знание username/password. Поэтому все коммуникации между клиентом и сервером в случае forms authentication должны производиться только по защищенному соединению HTTPS.

База данных правил управления

База данных правил управления содержит ряд правил использование Сервера безопасности для авторизации прав для пользователя. Каждое правило состоит из ряда атрибутов. Правила предварительно сконфигурированы, когда OS X установлен, но приложение может изменить их в любое время

Поскольку любое приложение может изменить права в базе данных, Ваше приложение должно принять во внимание все возможные сценарии. Таблица 1-2 описывает атрибуты, определенные для правил

Существуют некоторые определенные правила в базе данных правил управления для приложений Mac. Существует также универсальное правило в базе данных правил управления, что Сервер безопасности использует для любого права, не имеющего определенного правила.

|

Атрибут правила |

Универсальное значение правила |

Описание |

|---|---|---|

|

Ключ является именем правила. Ключ использует те же соглашения о присвоении имен в качестве права. Сервер безопасности использует ключ правила для соответствия правила праву. Подстановочные ключи заканчиваются‘’. Универсальное правило имеет пустое значение ключа. Любые права, не соответствующие определенное правило, используют универсальное правило. |

||

|

Пользователь должен аутентифицировать как элемент этой группы. Этот атрибут может быть установлен в любую группу. |

||

|

Если это установлено в , тогда Сервер безопасности отмечает учетные данные, используемые для получения этого права, как совместно использовано. Сервер безопасности может использовать любые совместно используемые учетные данные для авторизации этого права. Для максимальной безопасности, набор, совместно использующий к таким образом, учетные данные, сохраненные Сервером безопасности для одного приложения, не могут использоваться другим приложением. |

||

|

Учетные данные, используемые этим правилом, истекают в конкретном количестве секунд. Для максимальной безопасности, где пользователь должен аутентифицировать каждый раз, установите тайм-аут в . Для минимальной безопасности удалите атрибут тайм-аута, таким образом, пользователь аутентифицирует только один раз на сеанс. |

Ваше право всегда совпадает с универсальным правилом, если новое правило не добавляется к базе данных правил управления. Используйте функция, чтобы добавить или отредактировать правило в базе данных. Используйте функционируйте для чтения текущего правила. Используйте функция для удаления правила.

Для блокировки всех привилегированных операций, не явно позволенных, изменитесь, универсальное правило путем установки тайм-аута приписывают . Для разрешения всех привилегированных операций один раз, пользователь авторизовывается, удалите атрибут тайм-аута из универсального правила. Чтобы препятствовать тому, чтобы приложения совместно использовали права, установите совместно используемый атрибут в . Чтобы потребовать, чтобы пользователи аутентифицировали как элемент группы штата вместо администраторской группы, установите атрибут группы в .

Как пример того, как Сервер безопасности соответствует право правилу в базе данных правил управления, рассмотрите заявление классов-и-копий. Запросы приложения право . Сервер безопасности ищет право в базе данных правил управления. Не находя точное совпадение, Сервер безопасности ищет правило с подстановочным набором ключей к , , , или — в том порядке — проверяющий на самое долгое соответствие. Если никакой подстановочный ключ не соответствует, то Сервер безопасности использует универсальное правило. Сервер безопасности запрашивает аутентификацию от пользователя. Пользователь обеспечивает имя пользователя и пароль для аутентификации как элемент группы . Сервер безопасности создает учетные данные на основе аутентификации пользователя и права, которое требуют. Учетные данные указывают, что другие приложения могут использовать их, и Сервер безопасности устанавливает истечение срока в пять минут.