Составление списков участников совещания

Разрешение на проведение конфиденциальных совещаний и переговоров с приглашением представителей других организаций и фирм дает исключительно первый руководитель фирмы. Решение первого руководителя о предстоящем конфиденциальном совещании доводится до сведения секретаря-референта и начальника службы безопасности. В целях дальнейшего контроля подготовки и проведением такого совещания информация об этом решении фиксируется секретарем-референтом в специальной учетной карточке.

Плановые и неплановые конфиденциальные совещания, проходящие без приглашения посторонних лиц, проводятся первым руководителем, его заместителями, ответственными исполнителями (руководителями, главными специалистами) по направлениям работы с обязательным предварительным информированием секретаря-референта. По факту этого сообщения или проведения такого совещания секретарем-референтом заводится учетная карточка описанной выше формы. Проведение конфиденциальных совещаний без информирования секретаря-референта не допускается.

Доступ сотрудников фирмы на любые конфиденциальные совещания осуществляется на основе действующей в фирме разрешительной системы. Разрешительная (разграничительная) система доступа к информации входит в структуру системы защиты информации и представляет собой совокупность обязательных норм, устанавливаемых первым руководителем или коллективным органом руководства фирмой с целью закрепления за руководителями и сотрудниками права использования для выполнения служебных обязанностей выделенных помещений, рабочих мест, определенного состава документов и ценных сведений.

Приглашение на конфиденциальные совещания лиц, не являющихся сотрудниками фирмы, санкционируется только в случае крайней необходимости их личного участия в обсуждении конкретного вопроса. Присутствие их при обсуждении других вопросов запрещается.

Ответственность за обеспечение защиты ценной информации и сохранение тайны фирмы в ходе совещания несет руководитель, организующий данное совещание. Секретарь-референт оказывает помощь руководителям и совместно со службой безопасности осуществляет контроль за перекрытием возможных организационных и технических каналов утраты информации.

Список участников конфиденциального совещания составляется отдельно по каждому обсуждаемому вопросу. К участию в обсуждении вопроса привлекаются только те сотрудники фирмы, которые имеют непосредственное отношение к этому вопросу. Это правило касается в том числе руководителей. В списке участников указываются фамилии, имена и отчества лиц, занимаемые должности, представляемые ими учреждения, организации, фирмы и наименования документов, подтверждающих их полномочия вести переговоры и принимать решения. Название представляемой фирмы может при необходимости заменяться ее условным обозначением.

Документом, подтверждающим полномочия лица (если это не первый руководитель) при ведении переговоров и принятии решений по конкретному вопросу могут служить письмо, предписание, доверенность представляемой лицом фирмы, рекомендательное письмо авторитетного юридического или физического лица, письменный ответ фирмы на запрос о полномочиях представителя, в отдельных случаях телефонное или факсимильное подтверждение полномочий первым руководителем представляемой фирмы. Наименование документа, подтверждающего полномочия лица, может вноситься в список непосредственно перед началом совещания. Эти документы передаются участниками совещания ответственному организатору для последующего включения их секретарем-референтом в дело, содержащее все материалы по данному совещанию или переговорам.

Участникам конфиденциального совещания независимо от занимаемой должности и статуса на совещании не разрешается:

• вносить в помещение, в котором проводится совещание, фото-, кино-, видеоаппаратуру, компьютеры, магнитофоны, в том числе плееры, радиоприемники, радиотелефоны и другую аппаратуру, пользоваться ею;

• делать выписки из документов, используемых при решении вопросов на совещании и имеющих гриф ограничения доступа;

• обсуждать вопросы, вынесенные на совещание, в местах общего пользования;

• информировать о совещании (вопросах повестки дня, составе участников, времени и месте проведения, ходе обсуждения вопросов, содержании решений и т. п.) любых лиц, не связанных с проведением данного совещания, в том числе сотрудников фирмы.

Каких тем стоит избегать

В то же время, есть темы, которые HR-эксперты советуют избегать.

1. Выяснение позиций в конфликте

Эта тема сводится к тому, что сотрудники по очереди приходят и высказывают своё видение ситуации. Но здесь есть психологическая ловушка — как правило, первый пришедший оказывается «правее», на его сторону руководитель становится чаще.

Желательно сначала письменно снять с участников фактуру. Я не рекомендую делать это на встрече, потому что всех деталей не запомнить, но при этом легко поддаться на эмоции. А саму проблему затем надо решать всем вместе, а не в индивидуальном порядке.

Елизавета Генералова операционный директор в ГК МИЭЛЬ

2. Личные вопросы без запроса

Не касайтесь приватных тем, если этого не инициировал сам сотрудник. В случае необходимости он сам заведёт об этом разговор, если у него выстроены доверительные отношения с руководителем.

По некоторым сотрудникам я не всегда знаю досконально ситуацию в личной жизни

Но по ряду тех, кому важно выговориться, я знаю, например, как часто они переезжают, что конкретно у них происходит дома, как это на них влияет. И мы можем это обсудить.

Елизавета Генералова операционный директор в ГК МИЭЛЬ

3. Деятельность других департаментов

Можно разъяснить, чем занимается другой отдел, но не допускайте сплетен и токсичного обсуждения коллег за их спинами. Ситуация может выйти из-под контроля и превратиться в корпоративные войны

Здесь важно защищать интересы компании в целом.

4. Политические, религиозные темы

Обычно это одно из главных табу, но иногда людям больше некому выговориться. Если в компании эти темы не запрещены к обсуждению, то руководитель может просто выслушать.

Я бы сказала, что эти темы всё же можно обсуждать, если сотрудника это волнует. Если это поможет ему снять стресс — почему нет? Задавайте вопросы, слушайте. Главное не давайте собственных оценок.

Елизавета Генералова операционный директор в ГК МИЭЛЬ

Вопрос-ответ:

Какую информацию следует считать конфиденциальной в ресторанной сфере?

Конфиденциальной информацией в ресторанной сфере является все, что связано с персональными данными клиентов, включая их имена, контактные данные, платежные данные и любую другую информацию, которая может быть использована для идентификации отдельного клиента.

Как рестораны могут защитить персональные данные своих клиентов?

Рестораны могут защитить персональные данные своих клиентов, применяя следующие меры безопасности: шифрование данных, установка сильных паролей, регулярное обновление программного обеспечения, ограничение доступа к базе данных, регулярные проверки на наличие уязвимостей, обучение персонала правилам безопасности и многие другие меры.

Какие данные считаются конфиденциальными в ресторанной сфере?

Конфиденциальными данными в ресторанной сфере считаются информация о клиентах, их контактные данные, информация о заказах, платежные данные и любая другая информация, которая может быть использована для идентификации клиента или его заказа.

Роль законодательства в защите конфиденциальной информации и коммерческой тайны

В законодательстве обычно содержится определение конфиденциальной информации и коммерческой тайны, что позволяет устанавливать юридическую ответственность за ее незаконное разглашение или использование. Такие законы также могут предписывать обязательные меры защиты данных, такие как обязательное использование шифрования, контроль доступа и аудит информационной безопасности.

В законодательстве зачастую указываются права и обязанности сторон, связанные с конфиденциальной информацией и коммерческой тайной. Например, может быть определено, что работники организации обязаны подписывать соглашения о неразглашении информации и соблюдать конфиденциальность во время работы и после ее окончания. Работодатель в свою очередь может обязаться обеспечить адекватные меры безопасности для защиты информации.

Законодательство также предусматривает санкции и ответственность за нарушение правил и норм, связанных с конфиденциальной информацией и коммерческой тайной. Лица, которые разглашают или незаконно используют конфиденциальную информацию, могут быть подвергнуты штрафам, уголовной ответственности или гражданско-правовым искам. Это создает юридическую основу для защиты данных и обеспечивает дисциплинарные меры, которые могут быть предприняты для предотвращения утечек или злоупотреблений с данными.

Законодательство играет существенную роль в защите конфиденциальной информации и коммерческой тайны, создавая правовую основу и устанавливая обязательные меры безопасности

Однако, вместе с этим, важно принимать во внимание и другие аспекты защиты данных, такие как технические меры безопасности, образование и осведомленность сотрудников, а также использование современных технологий и методов для обеспечения безопасности информации

Техника Check-in: «Веселые» вопросы

Такие вопросы вносят толику смеха и создают расслабленную атмосферу вначале встречи, поддерживают живую и теплую атмосферу взаимодействия участников. Пробуждая легкий и веселый настрой в группе, такие вопросы помогают участникам получить удовольствие от встречи. Вместе с тем, они должны настраивать и погружать участников в тему встречи, совещания или тренинга.

Например:

Если завтра утром вы проснулись бы животным, то каким животным вы бы хотели быть? Почему?

Если бы могли оказаться в любом фильме, какой бы это был фильм и какую роль вы бы в нем играли?

Если бы вы могли встретить любую историческую фигуру, кого бы вы выбрали и почему?

Если бы вы могли быть городом, то каким и почему?

езультате план превратится в десять отдельных статей, каждая из которых будет рассматривать конкретный аспект ИТ-консалтинга.

Аспекты ИТ-консалтинга: обзор статей

План статьи посвящен ИТ-консалтингу и включает десять отдельных разделов, каждый из которых рассматривает конкретный аспект этой области. В статье представлена подробная информация о каждом аспекте ИТ-консалтинга.

Аспект 1: Определение ИТ-консалтинга

В данном разделе рассматривается концепция и определение ИТ-консалтинга. Описываются основные цели и задачи консультанта по информационным технологиям. Приводятся примеры типичных задач ИТ-консалтинга.

Аспект 2: Разработка ИТ-стратегии

В этом разделе обсуждаются основные этапы разработки ИТ-стратегии для предприятия. Описываются методы и инструменты, которые используются при разработке стратегии, а также приводятся примеры успешных ИТ-стратегий больших компаний.

Аспект 3: Оценка текущего состояния ИТ-инфраструктуры

Данный раздел посвящен процессу оценки текущего состояния ИТ-инфраструктуры организации. Описываются методы и подходы, которые помогают оценить эффективность использования информационных технологий и выявить проблемные места.

Аспект 4: Планирование и внедрение ИТ-проектов

В этом разделе рассматривается процесс планирования и внедрения ИТ-проектов. Описываются этапы проектного цикла, методы оценки рисков и контроля выполнения проекта. Приводятся примеры успешных ИТ-проектов и рекомендации по управлению проектами.

Аспект 5: Аудит ИТ-безопасности

Данный раздел посвящен аудиту ИТ-безопасности. Описываются основные этапы проведения аудита, методы и инструменты, используемые при анализе безопасности информационных систем. Приводятся рекомендации по улучшению безопасности и защите ИТ-инфраструктуры.

Аспект 6: Бизнес-анализ и оптимизация бизнес-процессов

В этом разделе рассматриваются задачи бизнес-анализа и оптимизации бизнес-процессов с помощью информационных технологий. Описываются методы и инструменты, используемые при анализе бизнес-процессов. Приводятся примеры успешной оптимизации процессов и рекомендации по дальнейшему улучшению.

Аспект 7: Управление изменениями

Данный раздел посвящен управлению изменениями в информационных системах. Рассматриваются методы и подходы, которые помогают достичь успешного внедрения изменений в организации с минимальными рисками и сопротивлением со стороны сотрудников. Приводятся примеры удачных проектов по управлению изменениями.

Аспект 8: Облачные вычисления и ИТ-аутсорсинг

В этом разделе рассматриваются облачные вычисления и ИТ-аутсорсинг как современные технологии и подходы к управлению информационными системами. Описываются основные преимущества и риски при использовании облачных сервисов и аутсорсинга ИТ. Приводятся рекомендации по выбору и внедрению соответствующих решений.

Аспект 9: Проекты цифровой трансформации

Данный раздел посвящен проектам цифровой трансформации организации. Рассматриваются методы и подходы, которые помогают адаптировать бизнес-процессы и информационные системы к современным требованиям и тенденциям. Приводятся примеры успешной цифровой трансформации компаний.

Аспект 10: Роль ИТ-консультанта в организации

В последнем разделе статьи рассматривается роль ИТ-консультанта в организации. Описываются задачи и функции, которые выполняет консультант по информационным технологиям. Приводятся рекомендации по развитию карьеры ИТ-консультанта и успешной работе с клиентами.

Какие есть виды переговоров

Начнём с общей типологии, а далее остановимся подробнее на переговорах в бизнесе.

Что входит в понятие:

| Критерии | Виды |

| Предметы переговоров | Финансовые Деловые Экономические Политические Военные Торговые По решению трудовых споров Дипломатические |

| Участники | Межличностные Межорганизационные Межнациональные Индивидуальные Индивидуальные с посредником (медиатором) Коллективные с делегацией-командой Двусторонние Трехсторонние Многосторонние |

| Характер коммуникации | Деловой разговор Беседа Собеседование Заявление Сообщение Спор Дебаты, прения Диспут — публичный спор |

| Территориальный статус | Внутренние Международные |

| Принцип принятия решений | На высшем уровне (ведутся между главами государств или правительств) На уровне первых лиц организаций На уровне экспертов |

| Условия взаимодействия | В рамках конфликта В рамках сотрудничества |

| Результаты | Плодотворные Бесплодные |

| Тип совместных решений | Компромиссные (взаимные уступки) Качественного перехода (к новому состоянию) Сужение противоречий (частичное согласие) Снятие противоречия (полное согласие) Асимметричное решение (выгоды сторон распределены неравномерно). |

К особенностям деловых переговоров относят то, что в результате стороны должны прийти к неким договорённостям, а не просто побеседовать, пусть и в официальной обстановке.

В бизнесе часто используются два вида переговоров:

- Коммерческие и организационные, они же внешние (с партнёрами и клиентами) или внутренние (внутри организации, между сотрудниками).

- Неформальные и официальные с подробным протоколом проведения встречи.

По характеру взаимодействия встречаются 2 основные стратегии ведения переговоров:

- Система позиционного торга — переговорный процесс проходит путём декларирования условий сотрудничества. В этом случае переговорщики просто сообщают участникам встречи, как у них принято вести дела. Цель таких переговоров — продавить свои условия любой ценой. Понятно, что при таком однобоком подходе низкая вероятность, что стороны придут к взаимопониманию.

- По интересам — стороны ищут взаимовыгодное сотрудничество. Здесь обсуждаются различные варианты взаимодействия, с расчётом на уступки, которые выгодны всем. Представить наглядно общность интересов поможет диаграмма Эйлера:

Когда стороны определили общие интересы, обсуждение идёт бодрее

Организационные меры по обеспечению безопасности информации

Организационные меры по обеспечению безопасности информации играют важную роль в защите конфиденциальности, целостности и доступности данных. Эти меры направлены на регулирование поведения сотрудников, организацию рабочих процессов и создание устойчивой системы управления информацией.

Важным элементом организационных мер является разработка политики информационной безопасности, которая включает в себя набор правил и руководящих принципов, направленных на обеспечение безопасности информации. Политика информационной безопасности должна определять права и обязанности сотрудников, процедуры работы с конфиденциальной информацией, требования к безопасности информационных систем и сетей.

Для обеспечения безопасности информации также необходимо проводить систематическое обучение и тренировки сотрудников. Обучение должно включать в себя ознакомление с политикой информационной безопасности, а также методами и техниками обеспечения безопасности. Тренировки позволяют проверить знания сотрудников и их реакцию на различные ситуации, связанные с безопасностью информации.

Важной организационной мерой является также управление доступом к информации. Каждому сотруднику должны быть выделены определенные права доступа в зависимости от его должности и роли в организации. Регулярное обновление паролей и механизмов аутентификации, а также ограничение доступа к конфиденциальной информации только необходимым лицам помогают предотвратить утечку данных и несанкционированный доступ

Регулярное обновление паролей и механизмов аутентификации, а также ограничение доступа к конфиденциальной информации только необходимым лицам помогают предотвратить утечку данных и несанкционированный доступ.

| Организационные меры | Описание |

|---|---|

| Создание политики информационной безопасности | Определение правил и руководящих принципов для обеспечения безопасности информации |

| Обучение и тренировки сотрудников | Проведение обучения и тренингов по вопросам информационной безопасности |

| Управление доступом к информации | Определение прав доступа сотрудников к информации в соответствии с их должностными обязанностями |

Организационные меры по обеспечению безопасности информации должны быть установлены на всех уровнях организации и регулярно ревизоваться и обновляться. Вместе с техническими и физическими мерами, они образуют комплексный подход к обеспечению безопасности информации.

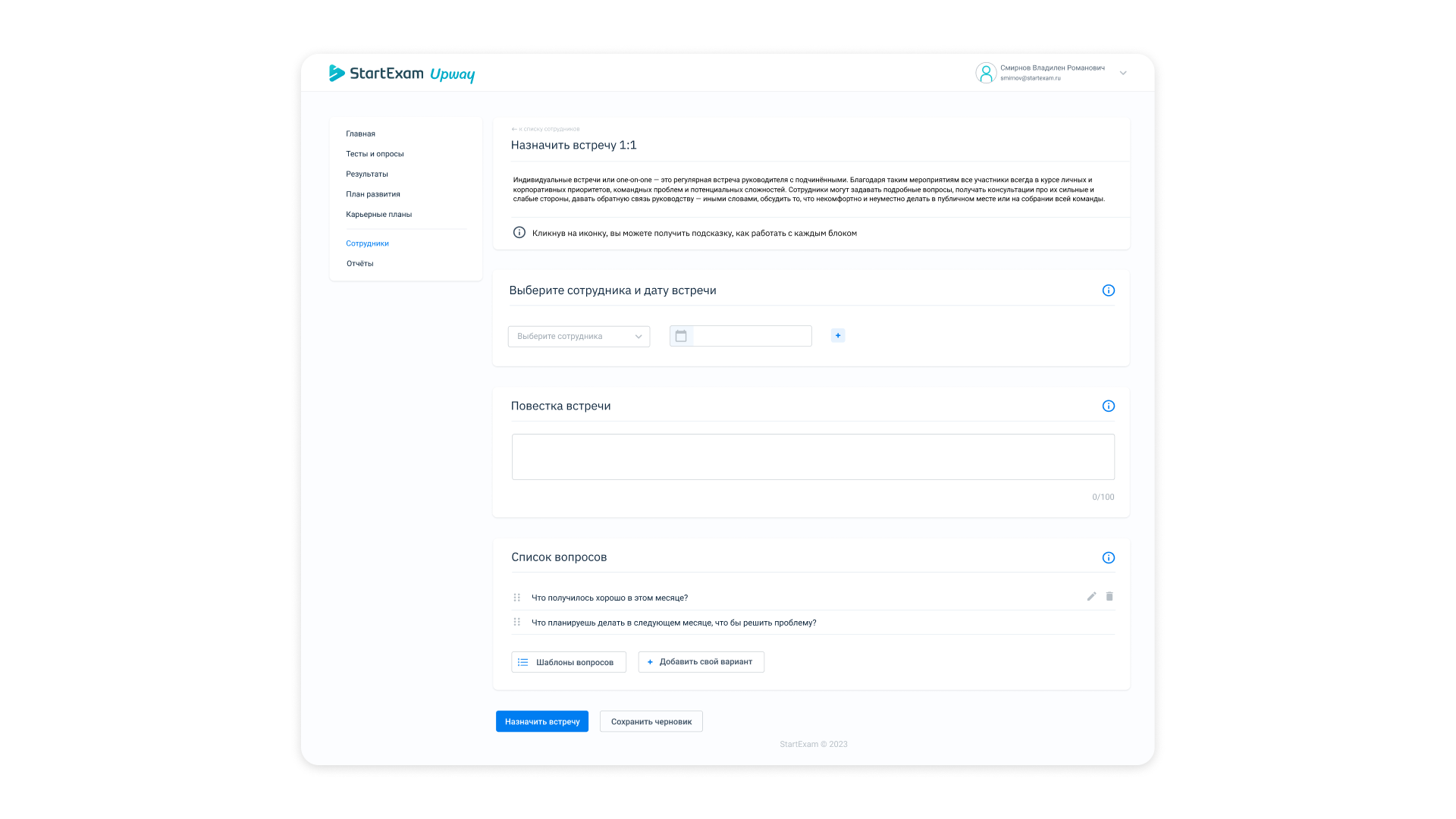

На какие темы общаться с подчинёнными

Темы встречи 1:1 зависят от квалификации и мотивации сотрудника. Например, с самостоятельным опытным подчинённым достаточно проговаривать рабочие задачи. Причём специалист сам рассказывает, что сделал — грубо говоря, просто делится под одобрительные кивания менеджера.

Другой формат — это когда рабочие задачи обсуждаются с точки зрения помощи руководителя этому сотруднику.

Тему развития стоит затрагивать не менее раза в месяц. Выделяйте отдельное время, чтобы обсудить, что нового сотрудник узнал вне компании, с какими новостями своей или других отраслей он ознакомился, какие новые подходы были бы полезны нашей компании. Потому что развитие — это не только про долгую работу, но и множество микроформатов — курсы, статьи, каналы/группы в соцсетях и так далее.

Эксперты StartExam выделили 12 самых популярных тем, которые так или иначе стоит обсуждать в формате 1:1:

-

Личность. Эти вопросы могут быть полезны в начале встречи 1-on-1 для установления связи, обсуждения мотивации, целей, поддержки и развития потенциала.

-

Онбординг. Узнайте, как сотрудник чувствует себя в вашей компании и определите, что нужно сделать, чтобы процесс адаптации прошёл максимально эффективно.

-

Развитие. Узнайте, готов ли сотрудник развиваться, что вдохновляет и мотивирует его каждый день выполнять свою работу.

-

Обратная связь о руководителе. Выясните, доверяет ли вам сотрудник. Узнайте, какие собственные качества и навыки вы могли бы улучшить, чтобы стать ещё лучше, как руководитель.

-

Достижения. Обсудите конкретные успехи и неудачи сотрудника. Помогите ему провести работу над ошибками.

-

Рабочие задачи. Поговорите с подчинённым о его обычном пуле задач. Узнайте, с какими сложностями он обычно сталкивается и как вы можете помочь ему стать эффективнее.

-

Performance Review. Оцените работу за определённый период времени, как правило, год. Совместно поставьте следующие цели и мотивируйте сотрудника на новые свершения.

-

Коучинг. Раскройте потенциал сотрудника — открытые коучинговые вопросы помогут ему точнее сформулировать ближайшую крупную цель и прийти к ней быстрее.

-

Инициатива. Поспособствуйте инициативности своих подчинённых. Узнайте, какие проекты они хотят реализовать и как вы можете им помочь.

-

Конфликты. Узнайте, почему в команде произошёл конфликт, и помогите подчинённым вынести из него только позитивные моменты.

-

Диагностика выгорания. Выявите профессиональное выгорание у ваших подчинённых.

-

Удалённая работа. Узнайте, насколько эффективны ваши подчинённые, работающие удалённо. И как вы можете улучшить взаимодействие в распределённой команде.

Определение, понятие и смысл

Конфиденциальные встречи – это переговоры или совещания, проводимые под знаком строгой умолчительности и неразглашения информации, которая обсуждается участниками. В ходе таких встреч ограничивается доступ к сведениям, полученным на них, и обязательство сохранить их в тайне ставится на каждого участника.

Основная цель конфиденциальных встреч – обсуждение важных и часто закрытых тем, без возможности утечки информации наружу. Такие встречи могут проводиться на различных уровнях – в бизнесе, политике, государственных организациях и т.д.

Встречи данного формата имеют несколько характеристик:

- Секретность – информация, обсуждаемая на конфиденциальных встречах, остается в тайне и не разглашается третьим лицам.

- Доверительность – участники встреч доверяют друг другу и имеют обязательство сохранять конфиденциальность информации.

- Ограниченность – доступ к информации на встречах ограничивается только участниками, исключая посторонних.

Преимущества проведения конфиденциальных встреч:

- Позволяют обсудить и решить важные и чувствительные вопросы без возможности утечки информации.

- Создают атмосферу доверия и сотрудничества между участниками.

- Обеспечивают защиту данных и предотвращают несанкционированный доступ к ним.

- Позволяют подготовиться, выработать стратегию и принять взвешенные решения, не подвергаясь внешнему влиянию.

Примеры конфиденциальных встреч:

- Переговоры между представителями двух компаний о заключении сделки или партнерства.

- Совещание в правительственных органах по обсуждению важных политических или стратегических вопросов.

- Конференция с участием экспертов, где обсуждаются новые идеи и разрабатываются инновационные проекты.

Методы и средства обеспечения информационной безопасности

Инструментов защиты информации к настоящему моменту разработано и используется множество. Условно их можно разделить на три вида: технические, программные и административные.

Технические. К этой категории относятся физические объекты, то есть оборудование, «железо»

Некоторым компаниям важно ограничить доступ на определенные этажи офиса и выпустить ключи-карты. Кто-то устанавливает видеонаблюдение, кто-то – сейфы

Серверы в дата-центре тоже относятся к техническим средствам.

Программные. Еще один уровень защиты – софт. Здесь идут в ход как широко используемые инструменты вроде брандмауэра, так и специализированные вроде специализированной программы для поиска угроз во внутренней системе корпорации.

Административное, или организационное обеспечение информационной безопасности. Это меры, принятые компанией: регламенты, контроль доступа, NDA с клиентами, дисциплинарные взыскания за нарушений правил.

Физические и административные инструменты в компаниях обычно сильно отличаются. А вот набор программных средств нередко схож.

Примеры программных инструментов защиты ИБ:

- Криптография: данные шифруются с помощью специальных методов.

- Блокчейн: децентрализованное хранение данных.

- Антивирусы: находят и устраняют опасные для данных программы.

- Файервол и брандмауэр: защита между устройством и внешними сетями, например, ограничение доступа к каким-то сайтам или блокировка спама.

- IDS (Intrusion Detection System): система обнаружения вторжений, необычной активности, уведомляет об угрозе.

- IPS (Intrusion Prevention System): система предотвращения вторжений. Отслеживает угрозы и защищает информацию, например, блокирует IP-адреса.

- DLP-системы (Data Loss Prevention): защищают от потери данных. Например, блокируют рассылку писем с конфиденциальной информацией по email или устанавливает запрет на распечатку документов.

- EDR-системы (Endpoint Detection and Response): обнаруживает угрозы на конечных узлах сети, например компьютерах, и сообщает об этом. По сути, это как более современный антивирус.

- UBA (User Behavior Analytics): аналитика поведения пользователей. Помогает выявлять подозрительную активность, например, неправомерный доступ к учетке. Может заблокировать доступ.

Чаще всего в компаниях используются целые наборы программных средств ИБ. Состав такого комплекса зависит от потребностей организации. Например, крупный банк использует системы мониторинга сетевого трафика, антивирусы, шифровку данных, системы контроля доступа к конфиденциальной информации. IT-компании более заинтересованы в мониторинге уязвимостей, инструментах аудита безопасности кода, механизмах контроля доступа разработчиков к исходному коду.

Автоматизируйте проведение встреч 1:1

В StartExam появился новый инструмент для проведения встреч 1:1. Теперь управлять ими будет гораздо проще:

итоги всех встреч хранятся в системе, к ним можно вернуться и зафиксировать прогресс;

достаточно установить дату — система оповестит сотрудника, а в день встречи пришлёт напоминания всем участникам;

можно составить список из своих вопросов или выбрать из 100+ готовых. Мы разработали их совместно с практикующим психологом и руководителем направления внутренних коммуникаций в Asterus Надеждой Демировой.

Оставьте заявку, чтобы опробовать новый инструмент одними из первых! Наша команда продемонстрирует возможности платформы и предоставит вам демо-доступ.

***

Подводя итог, ещё раз отметим, что регулярные встречи 1:1 с сотрудниками — это мастхэв для любого руководителя.

Они позволяют лучше узнать подчинённых, их потребности и цели, дают возможность оказать поддержку и направление развития. При правильном подходе такие встречи способны превратить ваших сотрудников в команду супергероев!

Цели фасилитации

В фасилитации применяется множество методов и практик, которые подбираются в зависимости от необходимого результата. Они помогают генерировать идеи, повышать продуктивность и приходить к коллективным решениям. Методы могут комбинироваться или применяться по отдельности, в зависимости от поставленных задач.

Цели встреч могут быть различными, рассказывает Елена Литвинова, фасилитатор, бизнес-консультант, декан Факультета корпоративных коммуникаций, основатель и идеолог комьюнити «Фасилитатор-фасилитатору». Можно встретиться, чтобы определить, в каком направлении движется компания и услышать на этот счет разные точки зрения. Например, чтобы обсудить, какие сейчас используются подходы в разных филиалах к погашению дебиторской задолженности. На такой встрече участники не принимают решение, а меняются опытом.

Другой тип встреч — генерация идей. Например, команда встречается и обсуждает, как завоевывать новую нишу на рынке. Далее лучшие идеи могут реализоваться на практике. Иногда команды собираются чтобы совместно принять решение: что будут реализовывать, какой последовательностью шагов и кто будет нести за это ответственность.

Рекомендация №11: учитесь правильно отступать

Учите менеджеров по продажам своевременности отступлений и понимании ценности полученной информации.

Не каждый потенциальный клиент находится на нужной стадии цикла продаж и, несмотря на то, что ваши менеджеры по продажам могут с легкостью справляться с любыми возражениями, не стоит давить на потенциального клиента в ущерб собственному бренду и дальнейшей возможности вовлечь его в процесс.

Если потенциальный клиент не готов сейчас, то менеджеру стоит завершить звонок на позитивной ноте получив информации о том, когда будет лучшее время для повторной связи и обсуждения продукта или услуги. Такой подход позволяет сохранить возможность будущей связи в нужное время.

![Защита информации в процессе переговоров и совещаний (основные требования, предъявляемые к подготовке и проведению совещаний и переговоров по конфиденциальным вопросам) [курсовая №60738]](http://podomu.info/wp-content/uploads/8/6/3/86378cde8f3eae236c0a5845f778de4e.jpeg)