Альтернативные способы аутентификации

Система позволяет настроить другие, дополнительные виды аутентификации, которые можно использовать вместо обычного подтверждения с помощью кода.

Способ 1: Уведомление

При выборе этого вида верификации, при попытке входа в аккаунт на указанный номер телефона будет приходить уведомление от сервиса Google.

- Подтвердждаем свое решение включить подобную функцию кнопкой «Приступить».

- Выполняем вход в свой аккаунт Google, на котором требуется настройка двухэтапной аутентификации.

- Проверяем, правильно ли система определила устройства, на котором выполнен вход в аккаунт Google. Если требуемый девайс не найден — нажимаем на «Вашего устройства нет в списке?» и следуем инструкции. После этого отправляем уведомление при помощи кнопки «Отправить уведомление».

- На своем смартфоне нажимаем «Да», для того чтобы подтвердить вход в аккаунт.

После вышеописанного, войти в аккаунт можно будет при нажатии одной кнопки через присланное уведомление.

Способ 2: Резервные коды

Одноразовые коды помогут в том случае, если вы не имеете доступа к своему телефону. По такому случаю система предлагает 10 различных наборов цифр, благодаря которым всегда можно войти в свой аккаунт.

- Находим раздел «Резервные коды», нажимаем «Показать коды».

- Откроется список уже зарегистрированных кодов, которые будут использоваться для входа в аккаунт. При желании, их можно распечатать.

Способ 3: Google Authenticator

- Находим раздел «Приложение Authenticator», нажимаем «Создать».

- Выбираем тип телефона — Android или iPhone.

- Появившееся окно показывает штриход, который необходимо сканировать при помощи приложения Google Authenticator.

- Заходим в Authenticator, нажимаем на кнопку «Добавить» в нижней части экрана.

- Выбираем пункт «Сканировать штрихкод». Подносим камеру телефона к штрихкоду на экране ПК.

- В приложении добавится шестизначный код, который в будущем будет использоваться для входа в аккаунт.

- Вводим сгенерировавшийся код на своем ПК, после чего нажимаем на «Подтвердить».

Таким образом, для входа в аккаунт Google потребуется код из шести цифр, который уже записан в мобильном приложении.

Способ 4: Дополнительный номер

К аккаунту можно привязать еще один номер телефона, на котором, в случае чего, можно будет посмотреть код подтверждения.

- Находим раздел «Резервный номер телефона», нажимаем «Добавить телефон».

- Вводим желаемый телефонный номер, выбираем SMS или голосовой вызов, подтверждаем.

Способ 5: Электронный ключ

Аппаратный электронный ключ — специальное приспособление, которое подключается непосредственно к компьютеру. Это может быть полезно, если вы планируете войти в свой аккаунт на ПК, на котором ранее вход не производился.

- Находим раздел «Электронный ключ», нажимаем «Добавить электронный ключ».

- Следуя инструкции, регистрируем ключ в системе.

При выборе этого способа верификации и при попытке входа в аккаунт существует два варианта развития событий:

- Если на электронном ключе есть специальная кнопка, то, после ее мигания, необходимо нажать на нее.

- Если на электроном ключе кнопка отсутствует, то такой электронный ключ следует извлекать и подключать заново каждый раз при входе.

Таким образом включаются разные способы входа при помощи двухэтапной аутентификации. При желании, Google позволяет оптимизировать многие другие настройки аккаунта, которые с безопасностью никак не связаны.

Подробнее: Как настроить аккаунт Google

Надеемся, что статья помогла вам и теперь вы знаете, как пользоваться двухступенчатой авторизацией в Гугл.

Наш Telegram каналТолько полезная информация

2.3 Атаки на уровне сетевого программного обеспечения

СПО

является наиболее уязвимым, потому что канал связи, по которому передаются

сообщения, чаше всего не защищен, и всякий, кто может иметь доступ к этому

каналу, соответственно, может перехватывать сообщения и отправлять свои

собственные. Поэтому на уровне СПО возможны следующие хакерские атаки:

-

прослушивание

сегмента локальной сети (в пределах одного и того же сегмента локальной

сети любой подключенный к нему компьютер в состоянии принимать

сообщения, адресованные другим компьютерам сегмента, а следовательно,

если компьютер хакера подсоединен к некоторому сегменту локальной сети,

то ему становится доступен весь информационный обмен между компьютерами

этого сегмента); -

перехват

сообщений на маршрутизаторе (если хакер имеет привилегированный доступ к

сетевому маршрутизатору, то он получает возможность перехватывать все

сообщения, проходящие через этот маршрутизатор, и хотя тотальный

перехват невозможен из-за слишком большого объема, чрезвычайно

привлекательным для хакера является выборочный перехват сообщений,

содержащих пароли пользователей и их электронную почту); -

создание

ложного маршрутизатора (путем отправки в сеть сообщений специального

вида хакер добивается, чтобы его компьютер стал маршрутизатором сети,

после чего получает доступ ко всем проходящим через него сообщениям); -

навязывание

сообщений (отправляя в сеть сообщения с ложным обратным сетевым адресом,

хакер переключает на свой компьютер уже установленные сетевые соединения

и в результате получает права пользователей, чьи соединения обманным

путем были переключены на компьютер хакера); - отказ

в обслуживании (хакер отправляет в сеть сообщения специальною вида,

после чего одна или несколько компьютерных систем, подключенных к сети,

полностью или частично выходят из строя).

Поскольку

хакерские атаки на уровне СПО спровоцированы открытостью сетевых

соединений, разумно предположить, что дли отражения этих атак необходимо

максимально защитить каналы связи и тем самым затруднить обмен информацией

по сети для тех, кто не является легальным пользователем. Ниже перечислены

некоторые способы такой защиты:

-

максимальное

ограничение размеров компьютерной сети (чем больше сеть, тем труднее ее

защитить); -

изоляция

сети от внешнего мира (по возможности следует ограничивать физический

доступ к компьютерной сети извне, чтобы уменьшить вероятность

несанкционированного подключения хакера); -

шифрование

сетевых сообщений (тем самым можно устранить угрозу перехвата сообщений,

правда, за счет снижения производительности СПО и роста накладных

расходов); -

электронная

цифровая подпись сетевых сообщений (если все сообщения, передаваемые по

компьютерной сети, снабжаются электронной цифровой подписью, и при этом

неподписанные сообщения игнорируются, то можно забыть про угрозу

навязывания сообщений и про большинство угроз, связанных с отказом в

обслуживании); - использование

брандмауэров (брандмауэр является вспомогательным средством защиты,

применяемым только в том случае, если компьютерную сеть нельзя

изолировать от других сетей, поскольку брандмауэр довольно часто не

способен отличить потенциально опасное сетевое сообщение от совершенно

безвредного, и в результате типичной является ситуация, когда брандмауэр

не только не защищает сеть от хакерских атак, но и даже препятствует ее

нормальному функционированию).

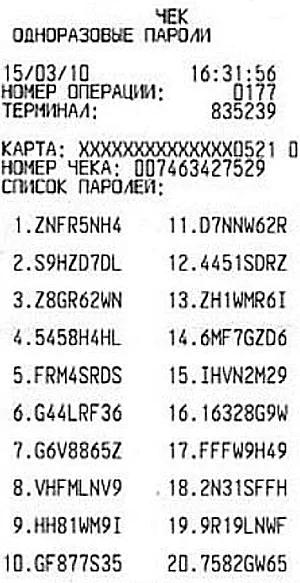

Одноразовые пароли на чеке

Сбербанк отказался от использования одноразовых паролей с чеков!

Для любопытных об одноразовых паролях с чека

Чек со списком 20 одноразовых паролей для использования в интернет-банке Сбербанк ОнЛайн можно получить с помощью устройств самообслуживания Сбербанка России (банкомат или терминал). Период действия данных паролей не имеет ограничений по времени, но если Вы распечатаете новый чек, то неиспользованные пароли с предыдущего аннулируются. Следовательно, можно пользоваться одноразовыми паролями только с последнего полученного чека.

Для удобства клиентов, пароли на чеке имеют нумерацию. При подтверждении каких-либо действий с помощью чековых паролей, система Сбербанк ОнЛайн попросит ввести пароль по определенным номером. Пароли запрашиваются в случайном порядке, поэтому будьте внимательны при вводе.

Для переводов и платежей, которые Вы будете подтверждать одноразовым паролем с чека установлен пониженный лимит на сумму одной расходной операции – максимум 3000 руб (см. подробнее раздел Лимиты для Сбербанк ОнЛайн).

Внимание! При потере чека или компрометации указанных в нем паролей, как можно быстрее распечатайте новый чек или заблокируйте «проблемный» по телефонам Контакт-Центра Сбербанка: +7(495) 500-5550, 8(800) 555-5550

Безопасное обращение с паролями в системах

Организации должны обеспечить соблюдение конфиденциальности во время использования паролей, передачи и хранения паролей.

Использование паролей

Страницы входа в системах, используемых организацией, должны позволять копироватьпароли в поле пароля, облегчая использование менеджеров паролей. Также рекомендуется, чтобы при выборе пароля пользователи получали уведомление, если выбранный пароль часто используется или известен из предыдущих утечек.

Организациям следует в максимально стараться применять многофакторную аутентификацию в используемых системах и использовать возможность поддержки аутентификации без пароля FIDO2 при внедрении новых систем.

Передача паролей

Рекомендуется использовать зашифрованный канал связи всякий раз, когда вводится пароль или иным образом осуществляется обмен между устройствами /системами по сети.

Хранилище паролей

Пароли не должны храниться в виде обычного текста в текстовых файлах. Если база данных паролей скомпрометирована, важно, чтобы данные хранились надежно, чтобы хакеры не смогли использовать эту информацию напрямую. В отличие от шифрования, преобразование паролей в хэш-значения является односторонним механизмом. Хеширование требует стандартной реализации проверенных хэш-функций, созданных исключительно для паролей

В отличие от шифрования, преобразование паролей в хэш-значения является односторонним механизмом. Хеширование требует стандартной реализации проверенных хэш-функций, созданных исключительно для паролей.

В качестве дополнительного уровня безопасности к каждому паролю перед хэшированием добавляется уникальное значение, так называемая ”соль”. Этот метод гарантирует, что даже если пароли идентичны, результирующее сохраненное значение является уникальным, что защищает от атак rainbow table.

Если система поддерживает беспарольный доступ через стандарт FIDO2, потребность в безопасном хранении паролей, очевидно, уменьшается.

Рекомендации CFCS

• пользовательские интерфейсы должны позволять использовать менеджеры паролей.

• пользовательские интерфейсы должны быть разработаны таким образом, чтобы помочь пользователям выбирать безопасные пароли.

• следует создать черный список паролей, чтобы предотвратить использование часто используемых паролей.

• вся передача паролей должна осуществляться по зашифрованным соединениям.

• должны храниться только хэшированные значения, основанные на уникальных солях. Хэширование должно выполняться с использованием стандартных реализаций проверенных функций хэширования паролей.

Зачем нужна дополнительная защита аккаунта

Когда речь заходит о безопасности Windows, тезисы о необходимости грамотной защиты нередко упираются в простое и незатейливое «», подкрепленное убийственным аргументом «у меня нет ничего ценного». Его появление в сегодняшних комментариях не станет для меня неожиданностью

Тем не менее, если только вы не живете в абсолютном вакууме, ваш аккаунт электронной почты, социальной сети или мессенджера может представлять ценность для злоумышленников. Список ваших контактов вкупе с историей переписки может стать золотым дном социальной инженерии для мошенников, позволяя им развести на деньги ваших близких и знакомых (привет, Skype!).

Захват почтовой учетной записи также может открыть двери к другим сетевым сервисам, в которых вы зарегистрированы с ней (вы ведь используете одну почту для разных сервисов, не так ли?)

Пример со взломом Telegram интересен тем, что моментально породил в сети язвительные комментарии в стиле «ха-ха, вот вам и хваленая безопасность!» Однако важно понимать, что , а не лежать на печи, полагаясь на маркетинговые заявления. Эта статья для тех, кто не ждет, пока грянет гром, а соблюдает правила сетевой гигиены и ответственно подходит к защите своей конфиденциальной информации. Поехали!

Поехали!

Эта статья для тех, кто не ждет, пока грянет гром, а соблюдает правила сетевой гигиены и ответственно подходит к защите своей конфиденциальной информации. Поехали!

Двухфакторная аутентификация

При двухфакторной аутентификации система использует два не связанных между собой способа аутентификации. Первый обычный, а второй — для дополнительной безопасности.

Второй способ должен быть независимым: на другом устройстве или принципиально другим методом. Расчёт на то, чтобы существенно усложнить жизнь злоумышленникам, которые могут захотеть воспользоваться чужим логином и паролем.

Входить в сервис намного дольше.

Надёжность выше: чтобы войти от вашего имени, нужно получить доступ к вашему телефону или почте. Плюс нужно знать пароли от них.

Войти сложно, даже если у вас везде один и тот же пароль.

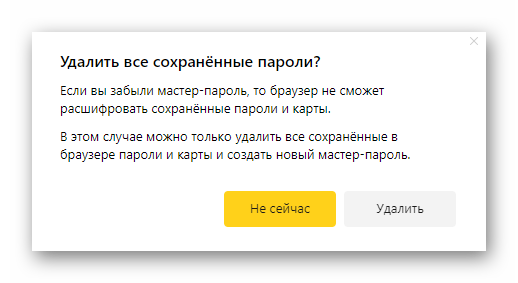

Что это за функция

Данная функция дополнительно шифрует ключ шифрования. Это может быть немного запутанно, но на самом деле все просто:

- Пользователь сохраняет пароли в браузере.

- Они шифруются с помощью алгоритма AES-256-GCM. В результате создается ключ шифрования, который хранится на компьютере или ноутбуке.

- Пользователь дополнительно устанавливает специальный код (мастер-пароль), который шифрует этот ключ.

- Сам код при этом не хранится на компьютере.

В результате, даже получив полный доступ к компьютеру человека, злоумышленник не сможет добраться до его паролей, ведь открыть их получится только при знании мастер-ключа. Это сильно повышает защищенность сохраненных данных.

Если вас заинтересовала тема безопасности в интернете и вы хотите узнать больше о способах защиты данных пользователей Яндекс.Браузера, то ознакомьтесь с этим материалом.

А теперь перейдем к процедуре восстановления.

Инструкция по восстановлению

Можно ли как-нибудь узнать мастер-пароль в Яндекс.Браузере, если забыл его? Такая возможность присутствует при соблюдении нескольких условий:

- Вы завели аккаунт Yandex и настроили функцию синхронизации.

- До этого включили возможность восстановления (создали запасной ключ шифрования).

При этом процедура восстановления будет возможна только на том компьютере или ноутбуке, на котором вы уже пользовались мастер-ключом.

Пошаговая инструкция по восстановлению:

- Любым способом откройте окно ввода мастер-ключа, например, попытайтесь подставить данные от учетной записи на сайте.

- Кликните по серой кнопке «Не помню…».

- Выберите действие «Сбросить-мастер пароль» и нажмите «Продолжить».

- Введите новый код не короче 6 символов и повторите его в графе ниже.

- Опять нажмите на кнопку «Продолжить».

- Заново войдите в свой аккаунт Яндекс ID на новой странице.

- Подтвердите авторизацию через СМС, если система попросит.

- Нажмите на кнопку «Закрыть» для завершения процедуры.

Вполне возможно, что вход в Yandex ID с помощью социальной сети, например, ВКонтакте, не сработает. Это значит, что следует ввести данные от аккаунта и войти с его помощью.

Как поступить в том случае, если функция восстановления не была активирована? К сожалению, восстановить мастер-ключ уже никак не получится. Сам Яндекс.Браузер сообщит об этом. Здесь никаких обходных путей нет и быть не может.

Также на компьютере или ноутбуке может отсутствовать запасной ключ шифрования. В таком случае вам нужно воспользоваться другим ПК, на котором вы настраивали мастер-пароль. Именно с него получится выполнить процедуру восстановления.

Безопасны ли они в использовании?

Когда дело доходит до онлайн -безопасности, существует множество различных инструментов и методов, которые можно использовать для обеспечения безопасности ваших данных.Одним из самых популярных вариантов является использование паролей, которые предназначены для создания и хранения сложных паролей для всех ваших онлайн -учетных записей.Тем не менее, многие люди все еще не решаются использовать менеджеров паролей, поскольку они беспокоятся о рисках безопасности, которые поставляются с размещением всех ваших паролей в одном месте.В этом разделе мы рассмотрим плюсы и минусы использования менеджеров паролей и предоставим вам информацию, необходимую для принятия обоснованного решения о том, подходят ли они вам или нет.

1. Менеджеры паролей могут помочь создать сильные, уникальные пароли, которые трудно взломать.Это связано с тем, что они используют сложные алгоритмы для генерации паролей, которые представляют собой комбинацию букв, чисел и символов.Это означает, что даже если один из ваших паролей будет скомпрометирован, хакеры не смогут использовать этот пароль для доступа к любому из других ваших учетных записей.Некоторые популярные менеджеры паролей включают LastPass, Dashlane и 1Password.

2

Хотя менеджеры паролей могут быть отличным инструментом для создания и хранения сложных паролей, они не являются надежными.Если хакер получает доступ к вашей учетной записи менеджера пароля, он будет иметь доступ ко всем вашим паролям.Вот почему важно выбрать сильный, уникальный основной пароль для вашей учетной записи диспетчера паролей и включить двухфакторную аутентификацию (2FA), если она доступна

3. Еще одна проблема с менеджерами паролей заключается в том, что они могут быть совместимы со всеми веб -сайтами и приложениями.У некоторых веб -сайтов есть строгие требования к паролям, которые могут быть не совместимы с паролями, сгенерированными менеджерами паролей.Кроме того, некоторые веб -сайты могут не позволить вам использовать диспетчер паролей вообще, что означает, что вам придется вручную вводить свой пароль каждый раз, когда вы входите в систему.

4

Наконец, важно рассмотреть последствия конфиденциальности использования диспетчера паролей.В то время как большинство менеджеров паролей используют сильное шифрование для защиты ваших данных, некоторые могут собирать и хранить ваши данные таким образом, чтобы получить доступ к третьим лицам.Важно прочитать политику конфиденциальности любого менеджера паролей, который вы рассматриваете, чтобы гарантировать, что ваши данные будут защищены

В целом, менеджеры паролей могут быть отличным инструментом для создания и хранения сильных, уникальных паролей.Тем не менее, важно взвесить плюсы и минусы, прежде чем решить, использовать ли один или нет.Выбирая сильный мастер -пароль, включив 2FA и прочитав политику конфиденциальности любого менеджера пароля, который вы используете, вы можете помочь, чтобы ваши данные были в безопасности и безопасны. Безопасны ли они в использовании — Слабые стороны аутентификации: решение уязвимостей в слабых затратах

Безопасны ли они в использовании — Слабые стороны аутентификации: решение уязвимостей в слабых затратах

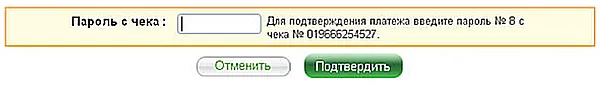

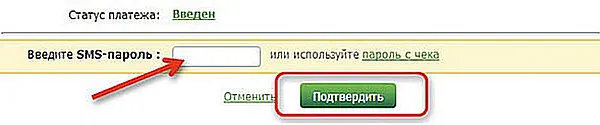

Подтверждаем платежи и переводы одноразовым паролем

Если в настройках системы Сбербанк ОнЛайн разрешено использовать любой из указанных выше типов одноразовых паролей, интернет-банк сначала спросит, какой тип пароля Вы хотите использовать в этот раз.

При выборе для подтверждения операции паролем с чека, система отобразит сообщение в котором будет указан номер пароля и поле для его ввода:

Если выбрать Подтвердить по SMS, то на телефон, который подключен к системе Мобильный банк, поступит SMS-сообщение, с указанием реквизитов текущей операции и паролем для ее подтверждения.

Для завершения перевода или платежа следует ввести запрашиваемый пароль в соответствующее поле и нажать кнопку Подтвердить.

Общие слабости в паролях

Пароли являются наиболее часто используемым механизмом аутентификации для обеспечения онлайн -учетных записей, но они также являются одной из самых слабых ссылок в цепочке безопасности.С растущим числом кибератак, это важнее, чем когда -либо, использовать прочные пароли.Однако не все пароли созданы равными.В паролях есть общие слабости, которые могут использовать киберпреступники, что облегчает им получить несанкционированный доступ к вашим учетным записям.В этом разделе мы рассмотрим наиболее распространенные недостатки в паролях и дадим представление о том, как их обратиться.

1. Слова и общие фразы: использование общих слов или фраз в качестве паролей является одной из самых распространенных ошибок, которые совершают люди.Киберпреступники используют автоматизированные программы, чтобы попробовать каждое слово в словаре, что позволяет им легко угадать ваш пароль.Например, использование «пароля» или «123456», поскольку ваш пароль — все равно, что оставлять входную дверь широко открытой для злоумышленников.Вместо этого используйте комбинацию прописных и строчных букв, чисел и символов, чтобы создать сильный и уникальный пароль.

2. Короткие пароли: длина вашего пароля также является важным фактором при определении его силы.Чем короче ваш пароль, тем проще для киберпреступников, чтобы взломать его.Пароли, которые имеют длину менее восьми символов, особенно уязвимы.Более длинные пароли более безопасны, поэтому стремитесь к минимуму 12 символов.Подумайте об использовании пасфразы, которая представляет собой предложение или комбинацию слов, которые легко запомнить, но трудно догадаться.

3. Повторное использование паролей. Другая распространенная ошибка, которую совершают люди, использует один и тот же пароль во многих учетных записях.Если киберпреступный получение получает доступ к одной из ваших учетных записей, они также могут использовать этот пароль для доступа к другим вашим учетным записям.Чтобы избежать этого, используйте уникальный пароль для каждой учетной записи.Вы можете использовать диспетчер паролей, чтобы помочь вам генерировать и сохранить уникальные пароли для каждой учетной записи.

4. Отсутствие сложности: пароли, которые слишком просты, легко для киберпреступников легко догадываться.Избегайте использования паролей, которые содержат личную информацию, такую как ваше имя, дата рождения или номер телефона.Вместо этого используйте смесь прописных и строчных букв, чисел и символов.Подумайте об использовании генератора паролей для создания прочного и сложного пароля.

5

Не изменение паролей регулярно: даже если у вас есть сильный пароль, важно регулярно менять.Киберпреступники могут использовать атаки грубой силы, чтобы взломать пароли, и в качестве технологических достижений им становится проще.Изменение пароля каждые три -шесть месяцев может помочь защитить вашу учетную запись от несанкционированного доступа

Пароли являются первой строкой защиты от кибератак, и важно использовать прочные и уникальные пароли для защиты ваших учетных записей.Избегая общих недостатков в паролях, таких как использование словарных слов, коротких паролей и повторного использования паролей, вы можете затруднить доступ к киберпреступникам, чтобы получить доступ к вашим учетным записям.Помните, что сильный пароль — это комбинация длины, сложности и уникальности. Общие слабости в паролях — Слабые стороны аутентификации: решение уязвимостей в слабых затратах

Общие слабости в паролях — Слабые стороны аутентификации: решение уязвимостей в слабых затратах

Основные проблемы по теме «Cybersecurity: основные принципы и методы защиты данных»

1. Возрастающая угроза кибератак

Киберпреступники все чаще искусно используют различные техники и инструменты для взлома систем и похищения данных.

2. Недостаточная осведомленность пользователей

Многие пользователи недостаточно осведомлены о существующих угрозах и не принимают достаточные меры для защиты своих данных.

3. Уязвимости программного обеспечения

Множество программ и приложений имеют уязвимости, которые могут быть использованы злоумышленниками для нарушения безопасности данных.

4. Брешь в социальной инженерии

Злоумышленники могут использовать манипулятивные техники для обмана пользователей и получения доступа к их личной информации.

5. Недостаточная защита сети

Многие организации не обладают достаточными мерами защиты сети, что может привести к несанкционированному доступу к данным.

1. Какие основные принципы безопасности данных?

Основные принципы безопасности данных включают: — Аутентификацию и авторизацию пользователей. — Шифрование данных в покое и в движении. — Резервное копирование и восстановление данных. — Обновление и мониторинг системы безопасности. — Физическую безопасность серверов и сетевого оборудования. — Обучение сотрудников основам безопасности данных.

2. Какие методы защиты данных используются в кибербезопасности?

В кибербезопасности используются следующие методы защиты данных: — Файрволы для контроля трафика и блокировки вредоносного ПО. — Антивирусное программное обеспечение для обнаружения и удаления вирусов. — Системы обнаружения вторжений для предотвращения несанкционированного доступа. — Виртуальные частные сети (VPN) для шифрования коммуникаций. — Уровни доступа и права пользователей для ограничения привилегий.

3. Как можно обеспечить безопасность данных при передаче по интернету?

Для обеспечения безопасности данных при их передаче по интернету, можно использовать следующие методы: — Протокол HTTPS для шифрования данных между клиентом и сервером. — Использование виртуальной частной сети (VPN) для создания безопасного туннеля. — Установка брандмауэра для контроля сетевого трафика. — Использование сильных паролей и двухфакторной аутентификации. — Проверка и обновление программного обеспечения с целью исправления уязвимостей.

Кибербезопасность в настоящее время является одной из наиболее важных тем в области информационных технологий. С постоянным развитием технологий и все большим проникновением интернета во все сферы жизни, безопасность данных становится критической задачей для организаций и пользователей.

Основные принципы кибербезопасности включают:

Идентификацию и аутентификацию: проверка подлинности пользователей и устройств для предотвращения несанкционированного доступа.

Шифрование данных: защита информации путем кодирования, чтобы предотвратить ее прочтение злоумышленниками.

Программные обновления: регулярное обновление программного обеспечения для исправления уязвимостей и ошибок, обнаруженных в системах.

Бэкап данных: создание резервных копий важной информации для восстановления в случае утери или повреждения данных.

Обучение сотрудников: образование и обучение пользователей в области кибербезопасности для снижения риска человеческого фактора.

Существуют также различные методы защиты данных:

- Брандмауэры: программное или аппаратное оборудование, которое контролирует трафик между внутренней и внешней сетью.

- Антивирусное программное обеспечение: приложения, которые обнаруживают и блокируют вредоносные программы и вирусы.

- Мультифакторная аутентификация: использование нескольких методов проверки подлинности, например, пароля и дополнительного кода.

- Виртуальные частные сети (VPN): создание шифрованного соединения для безопасной передачи данных через общедоступные сети.

- Анализ поведения: мониторинг и анализ нормального поведения пользователя или системы для обнаружения подозрительной активности.

Одной из перспектив развития кибербезопасности является использование искусственного интеллекта и машинного обучения для обнаружения и предотвращения кибератак. Эти технологии способны анализировать большие объемы данных и выявлять аномальное поведение или угрозы.

Также ожидается, что развитие квантовых компьютеров может привнести новые возможности и вызовы в области кибербезопасности. Квантовые компьютеры смогут ломать современные алгоритмы шифрования и требуют разработки новых методов защиты данных.

В целом, кибербезопасность будет продолжать развиваться, чтобы бороться с угрозами и преступлениями в сети. Внедрение новых технологий и соблюдение основных принципов кибербезопасности станут всё более важными для защиты данных.